La detección de amenazas en el sistema se refiere al proceso de identificar posibles ataques o intrusiones en una red o en un sistema informático. Esto implica el uso de herramientas y técnicas para monitorear y analizar la actividad de la red, con el objetivo de identificar patrones o comportamientos anómalos que puedan indicar la presencia de un ataque o una brecha de seguridad.

En este artículo veremos una herramienta para detección de amenazas en el sistema denominada Loki, de la herramienta Thor. Ambos sirven a su función, pero la gran diferencia es que Thor es el padre, ya que es la herramienta de pago; puesto que su precio es alto, aquí hablaremos principalmente de Loki, que es una herramienta accesible para casi todo el público.

Detección de amenazas en el sistema

La detección de amenazas en el sistema puede incluir el uso de herramientas de monitoreo de redes y de seguridad informática, como firewalls, sistemas de prevención de intrusiones, sistemas de detección de malware o análisis de registros de eventos, entre otros. Estas herramientas de detección de amenazas en el sistema pueden utilizarse para detectar y alertar sobre actividades sospechosas, como intentos de acceso no autorizado, tráfico malicioso o actividad inusual en el tráfico de red, entre otros.

La detección temprana de amenazas puede ayudar a prevenir ataques y minimizar el daño que puedan causar en la red o en el sistema informático. Es importante tener una estrategia sólida de detección de amenazas en el sistema y actualizar regularmente las herramientas de seguridad para mantener una protección efectiva y en constante evolución.

El papel de Loki en la detección de amenazas en el sistema

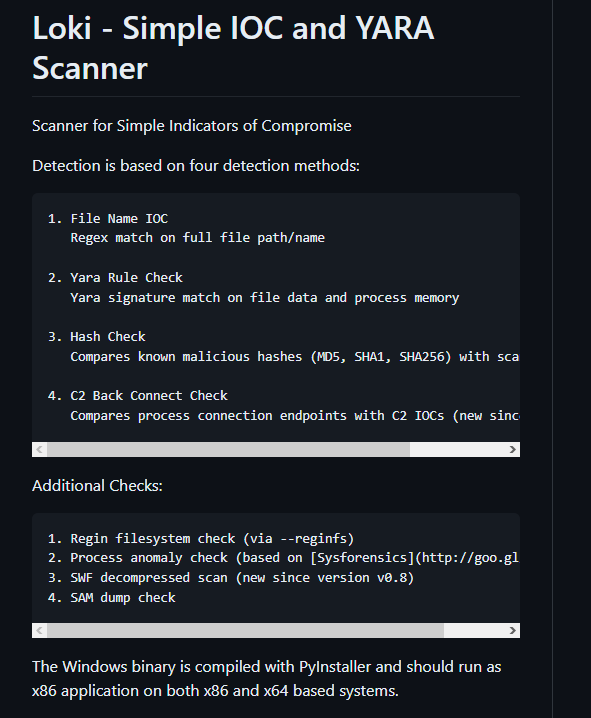

Loki es una herramienta de detección de amenazas de código abierto, diseñada para buscar y detectar indicadores de compromiso (IOC, por sus siglas en inglés) en archivos de registro del sistema y en otros archivos relevantes de una máquina. La herramienta está diseñada para ser utilizada por profesionales de la seguridad informática para la detección de amenazas en el sistema, para detectar malware y otros tipos de amenazas en una red.

Loki utiliza una base de datos de IOC conocidos y algoritmos de búsqueda personalizados para identificar patrones y comportamientos sospechosos. La herramienta también cuenta con la capacidad de buscar archivos específicos, procesos y otros puntos de entrada comunes utilizados por los atacantes para comprometer un sistema.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAdemás, Loki puede configurarse para realizar búsquedas específicas en función de las necesidades del usuario. Por ejemplo, es posible configurar la herramienta para buscar archivos maliciosos que hayan sido descargados recientemente en una máquina, o para buscar indicadores de compromiso específicos relacionados con un tipo particular de malware.

¿Y qué hay de su padre, Thor?

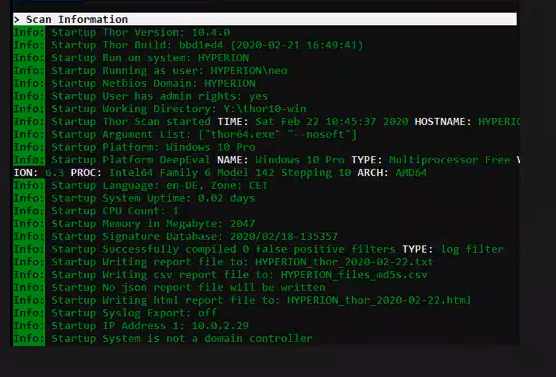

Thor es una herramienta de detección de amenazas en el sistema desarrollada por Heimdal Security. Se enfoca en la prevención y detección de malware, ransomware, virus y otras amenazas cibernéticas que pueden afectar a la seguridad de un sistema.

La herramienta emplea una combinación de tecnologías de detección de amenazas en el sistema para analizar y monitorear la actividad en el sistema en tiempo real. Esto incluye escaneo de vulnerabilidades, bloqueo de tráfico malicioso, monitoreo de procesos en ejecución, análisis de comportamiento de archivos y detección de exploits.

Thor también incluye una función de actualización automática para garantizar que las definiciones de amenazas estén actualizadas en todo momento. Además, la herramienta puede configurarse para enviar alertas por correo electrónico o mensajes de texto en caso de que se detecte una amenaza.

Una de las ventajas de Thor es que es fácil de usar y configurar, lo que la convierte en una herramienta útil tanto para usuarios domésticos como para profesionales de la seguridad informática. Además, la herramienta es compatible con una amplia gama de sistemas operativos, entre los que se incluyen Windows, macOS y Linux.

Si quieres continuar formándote en las diversas disciplinas que abarca la seguridad informática y aprender sobre estas y otras herramientas del mundo de la ciberseguridad, en KeepCoding tenemos nuestro Ciberseguridad Full Stack Bootcamp, la formación con la que puedes convertirte en un gran profesional IT en pocos meses gracias a la guía de profesores expertos en el secor. ¡Pide más información e impulsa ya mismo tu futuro!