Los rootkits son pequeños softwares que permiten el acceso privilegiado a un dispositivo. Generalmente, pueden ocultar su presencia a un administrador o root, para que no lo detecten ni siquiera con software de detección de rootkits, programas antivirus o softwares de seguridad.

En este artículo veremos cómo hacer la detección de rootkits dentro de sistemas operativos Linux.

¿Qué son los rootkits?

Hacer una adecuada detección de rootkits dentro de nuestros sistemas operativos es muy importante. Estos programas corrompen el funcionamiento lógico del sistema o de las aplicaciones, camuflando otros procesos maliciosos, archivos, puertas traseras o cambios de registro sospechosos en el sistema. De ahí que sea indispensable su oportuna detección y eliminación.

Rootkit proviene de dos palabras:

- Root: hace referencia a la cuenta de administrador.

- Kit: un conjunto de herramientas.

El atacante instala el rootkit gracias a la vulnerabilidad del sistema, mediante el acceso a través de ingeniería social, es decir, se tiene que tener acceso al sistema para poder instalarlo.

La eliminación y detección de rootkits puede no ser tan sencilla, ya que habría que detectarlos normalmente en sistemas «en vivo».

Algunos programas para detección de rootkits en Linux

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaPara hacer la detección de rootkits en Linux podemos usar diferentes programas. Aquí te mostramos algunos de ellos:

Chkrootkit

Chkrootkit es un script para sistemas Unix y Linux que realiza un análisis rápido en busca de signos y cambios en ciertas configuraciones del sistema que indiquen la detección de rootkits.

El nombre Chkrootkit es una combinación de las palabras check y rootkit. Como ya hemos mencionado, un rootkit es un tipo de software malicioso que se oculta en el sistema operativo y se utiliza para obtener acceso no autorizado al mismo.

Chkrootkit busca diferentes tipos de rootkits, incluyendo aquellos que se cargan en el kernel, aquellos que se ejecutan en espacio de usuario, aquellos que modifican las bibliotecas del sistema y aquellos que modifican los comandos del sistema.

Si, por ejemplo, quieres instalar el programa en Ubuntu, lo puedes hacer por medio de este comando: sudo apt-get install chkrootkit.

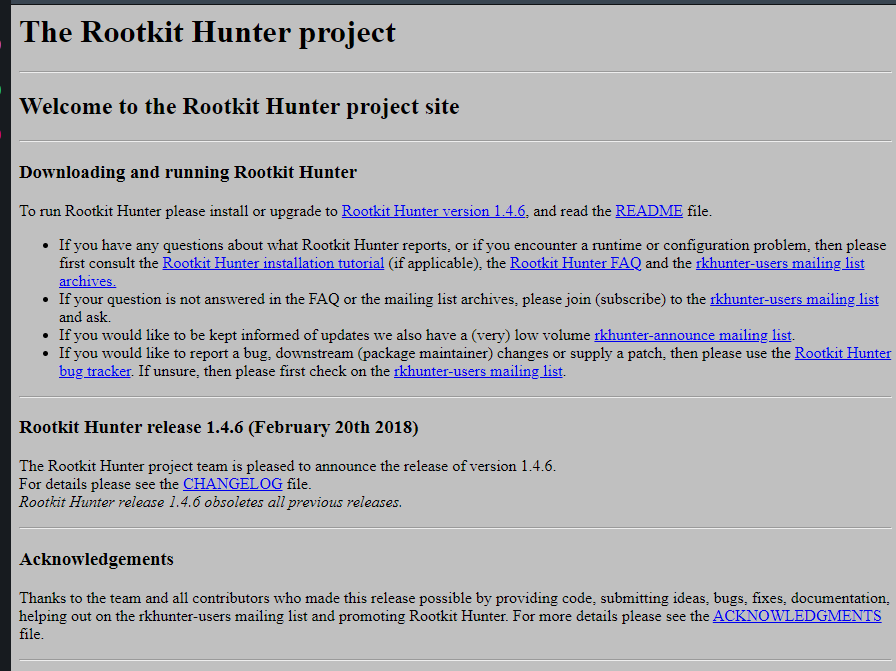

Rkhunter

Rkhunter es un script para Unix y Linux que escanea el sistema a nivel local para hacer la detección de rootkits o backdoors en cualquier nivel. Funciona principalmente mediante base de firmas, pero no solo se limita a eso, sino que también examina que los permisos del sistema sean correctos, que no haya puertos abiertos, etc.

Rkhunter comprueba los archivos del sistema, las bibliotecas compartidas, los procesos en ejecución, los puertos abiertos y las entradas de registro para detectar cualquier comportamiento sospechoso. La herramienta utiliza una base de datos de firmas de rootkit para detectar amenazas conocidas, aunque también realiza comprobaciones de integridad del sistema para detectar cambios inesperados en los archivos y configuraciones del sistema.

Para utilizar Rkhunter, primero debes instalarlo en tu sistema. La forma de hacerlo depende de la distribución Linux que estés utilizando, pero generalmente puedes hacerlo desde el gestor de paquetes de tu distribución. Una vez instalado, puedes ejecutarlo desde la línea de comandos con privilegios de root o de superusuario.

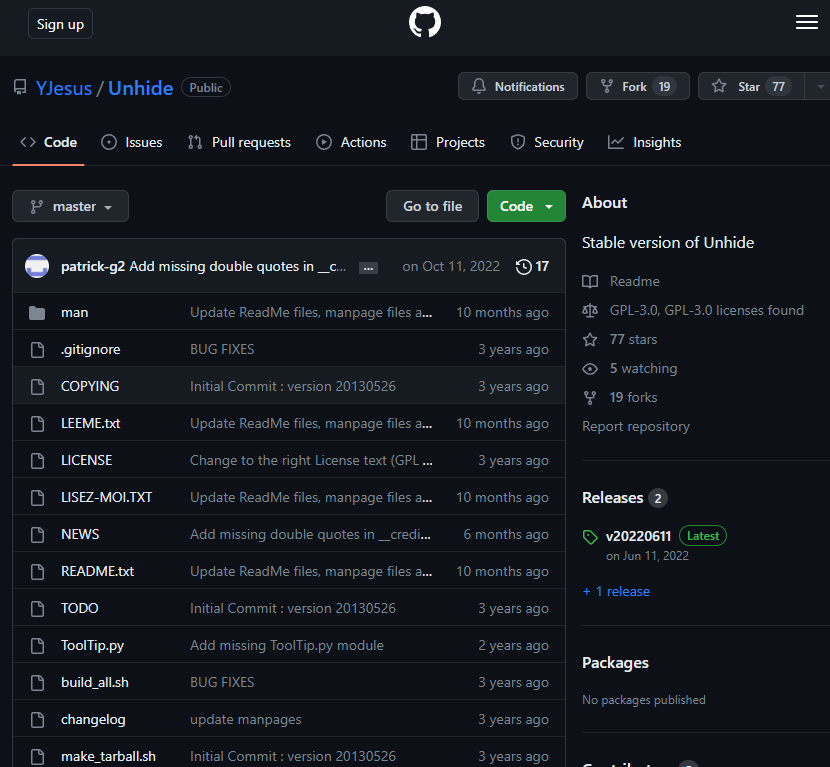

Unhide

Unhide es una herramienta destinada a identificar anomalías en sistemas Unix/Linux. Lo hace identificando procesos y puertos tcp/udp ocultos o conexiones reversas, que suelen ser síntoma inequívoco de la presencia y detección de rootkits en nuestro sistema.

No emplea firmas y se basa en los conceptos del tipo detección de anomalías, contrastando diferentes fuentes de información y buscando inconsistencias entre ellas.

Una de sus desventajas son los posibles falsos positivos; se deben ejecutar en sistemas «en vivo».

Unhide realiza una búsqueda exhaustiva del sistema para identificar procesos y archivos ocultos. También busca modificaciones en los archivos del sistema y en los registros del sistema que puedan indicar la presencia de malware.

Al igual que Rkhunter, para utilizar Unhide debes instalarlo en tu sistema operativo.

¿Cómo seguir aprendiendo sobre ciberseguridad?

Ya hemos visto cómo hacer detección de rootkits en Linux por medio de programas como Unhide, rkhunter y Chkrootkit. Asimismo, hemos visto en qué consiste un rootkit, cuáles son los peligros de tener uno en nuestro sistema y lo difícil que puede llegar a ser su detección. Si quieres seguir formándote en esta y otras disciplinas de la seguridad informática, desde KeepCoding te ofrecemos el Ciberseguridad Full Stack Bootcamp, la formación intensiva con la que te transformarás en un gran profesional IT en poco tiempo. ¡Pide más información y empieza a cambiar ya mismo tu vida profesional!