¿Qué es la ejecución con argumentos en el malware y por qué se utiliza en el desarrollo de este tipo de programas? Los malwares más avanzados, actualmente, contienen métodos para evadir sistemas de ciberseguridad muy ingeniosos. Ahora, las técnicas de desarrollo de malware van mucho más allá de ejecutar sus tareas maliciosas. Adicionalmente, estos programas cuentan con funciones para detectar y evadir los sistemas típicos de ciberseguridad.

Las máquinas virtuales o sandboxes son de las herramientas de análisis de malware más importantes. Estos entornos virtuales permiten la ejecución del malware para observar su funcionamiento, pero muchos programas maliciosos actuales son capaces de reconocer su entorno de ejecución. Entonces, si detectan que están en una sandbox, no se ejecutan o ejercen tareas neutrales o beneficiosas para el sistema.

Estas técnicas de evasión de entornos virtuales se conocen como métodos antisandbox y son oportunas para los ciberatacantes, ya que pueden retrasar varias horas o días el estudio de un malware. En este post, hablaremos sobre un método antisandbox bastante ingenioso y efectivo. A continuación, te explicaremos qué es la ejecución con argumentos en el malware.

¿Qué es la ejecución con argumentos en el malware?

La ejecución con argumentos en el malware es un tipo de técnica de desarrollo que sirve para evadir el estudio del programa malicioso en un entorno virtual. Los análisis dinámicos son perjudiciales para los ciberatacantes, ya que llevan a la solución y el desarrollo de parches de seguridad por parte de los investigadores o hackers éticos. Por lo tanto, los desarrolladores de malware persiguen al máximo impedir que sus programas se puedan ejecutar en una sandbox.

La ejecución con argumentos consiste en añadirle un parámetro a la ejecución del software, sin el cual no es posible que funcione. Este parámetro se utiliza en la segunda fase de ejecución del software. Es decir, primero hay una fase anterior que se encarga de ejecutar el virus con el argumento necesario para que funcione.

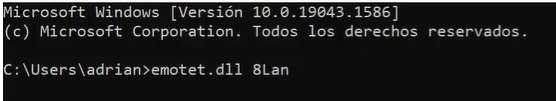

Esta técnica es ingeniosa y sirve para evadir los entornos virtuales, ya que los atacantes saben que la mayoría de sandboxes ejecutan los virus sin añadir ningún tipo de argumentos. Esta técnica se observó comúnmente en las diferentes muestras de Emotet, un troyano bancario considerado una amenaza persistente avanzada. En el caso de este virus, por ejemplo, el parámetro de ejecución era «8lan» y el programa debía accionarse de la siguiente forma:

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLos investigadores tardaron días en encontrar la necesidad de este parámetro. Durante ese tiempo, no pudieron ejecutarlo en una sandbox y, por ende, no fueron capaces de estudiarlo mientras el malware hacía de las suyas en los sistemas.

Otros métodos antisandbox

Como mencionamos en la introducción, una sandbox es un entorno virtual preparado especialmente para ejecutar diferentes tipos de malware sin infectar a la máquina original en la que se encuentra instalado. La ejecución con argumentos en el malware es una técnica sofisticada y efectiva para reconocer y evadir estos entornos. Sin embargo, hay otros métodos que es importante conocer para evitarlos a la hora de hacer el análisis de un malware.

Además de la ejecución con argumentos en el malware, hay otros métodos antisandbox de los que debes estar al tanto. Estos métodos pueden ser fáciles de identificar y evadir, ya que se basan en reconocer características típicas de las máquinas virtuales más utilizadas para el análisis dinámico de malware. ¿Cómo puedes evitarlos? No utilices los parámetros más obvios al configurar tu máquina virtual y verifica que sus respectivos drivers, ficheros y directorios no revelan información sobre la sandbox, como su nombre.

Existen otros métodos, más complejos, como la ejecución con argumentos en el malware. Asimismo, hay otras técnicas que debes conocer como:

- Función de sleep.

- Función de delay.

- Timing attack.

- Timing de la CPU.

- Anti-AV attack.

Ya has aprendido qué es la ejecución con argumentos en el malware. Si quieres saber más y convertirte en un experto en este ámbito del sector tecnológico, en KeepCoding tenemos la mejor formación intensiva y especializada para que le des un giro a tu vida laboral. Entra en nuestro Bootcamp Ciberseguridad y conviértete en un verdadero experto en solo 7 meses. ¡No sigas esperando e inscríbete ya!