En este artículo vamos a ver un ejemplo de vector de ataque, es decir, una situación real con todas las partes que se desarrollan en un proceso así. El contexto en el que se desarrolla este ejemplo de vector de ataque es un entorno bancario.

¿Qué es un vector de ataque?

Un vector de ataque es una ruta o método específico utilizado por un atacante para ingresar o comprometer un sistema o red. En otras palabras, es la forma en la que se lleva a cabo un ataque y cómo el atacante aprovecha las debilidades o vulnerabilidades del sistema o de los usuarios para lograr su objetivo.

Los vectores de ataque pueden incluir, entre otros, el phishing, la explotación de vulnerabilidades de software, la ingeniería social, la interceptación de comunicaciones, el uso de credenciales de usuario comprometidas, la inyección de código malicioso, la explotación de configuraciones incorrectas o malas prácticas de seguridad…

Cada vector de ataque se puede diseñar de manera única para explotar una debilidad o vulnerabilidad específica. Es importante que las organizaciones sean conscientes de los posibles vectores de ataque que podrían enfrentar y tomar medidas para mitigarlos.

Ejemplo de vector de ataque

Primera parte

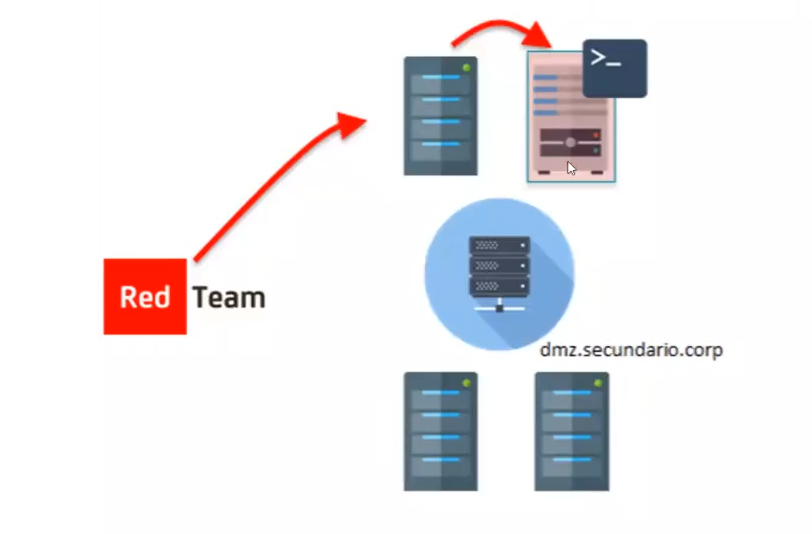

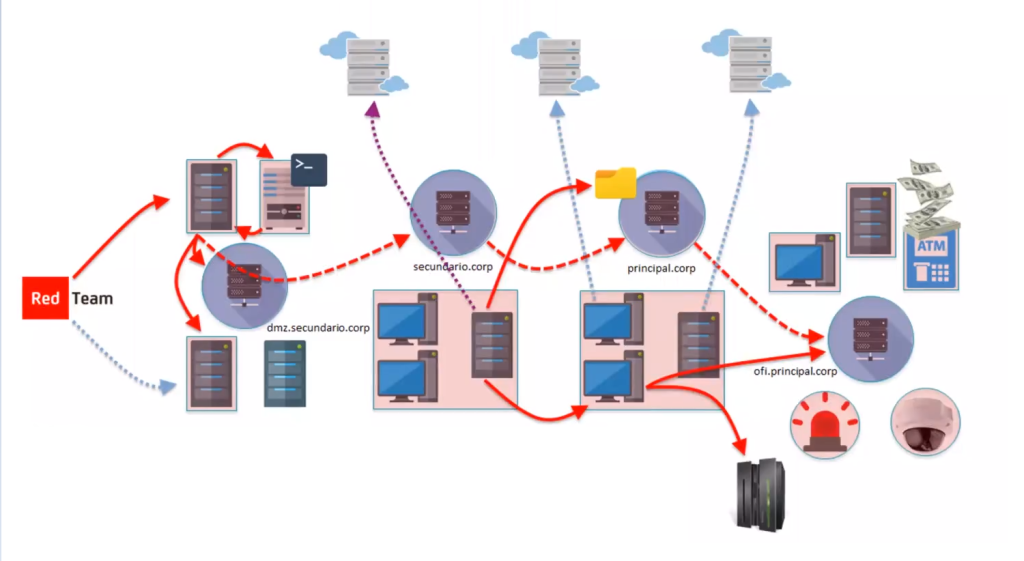

En un primer momento, los pasos que se siguen en este ejemplo de vector de ataque son:

- Identificación de inyección SQL (MYSQL) en aplicación web secundaria.

- Extracción de información, aunque nada sensible al no contar con una parte autenticada.

- Habilitación de «xp_cmdshell» para la ejecución de comandos en el sistema.

- Identificación de la base de datos interna en un equipo diferente al servidor web.

- Subida de la versión modificada de Mimikatz en partes codificadas en Base64.

- Ejecución y extracción de credenciales en texto claro (administrador local) e identificación en dominio «dmz.secundario.corp».

Segunda parte

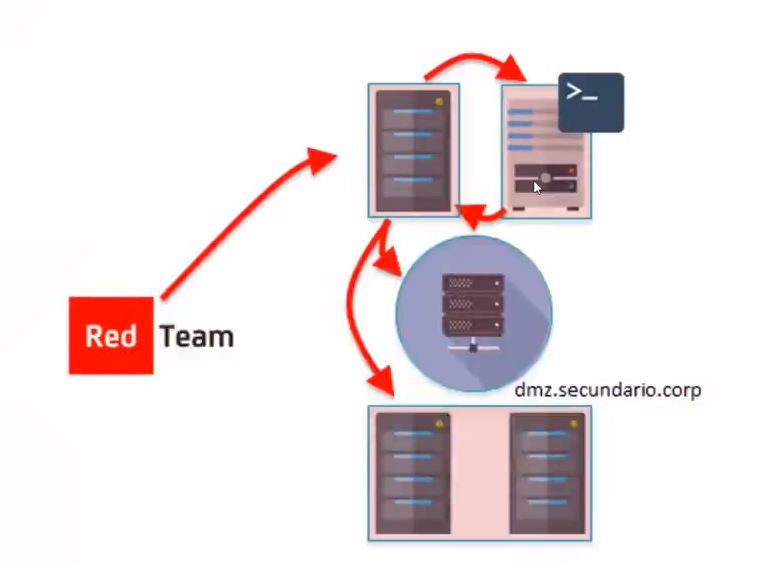

Una vez tenemos los pasos básicos de nuestro ejercicio con el ejemplo de vector de ataque, seguimos con otros procesos. Veamos:

- Reutilización del administrador local para el acceso SMB al servidor web.

- Subida del reGeorg modificado al server BD y transferencia mediante 5MB.

- Uso de reGeorg para pivotar a la red DMZ a través del servidor.

- Enumeración de servidores en la misma red.

- Reutilización de credenciales de administración y acceso a equipos.

- Extracción de credenciales masiva e identificación de administrador de dominio.

Tercera parte

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

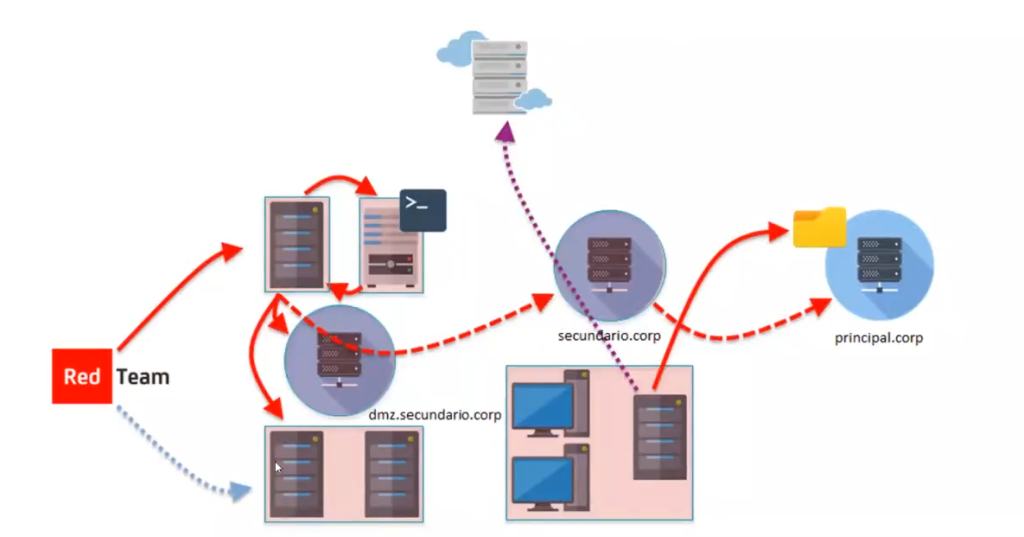

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAhora lo que haremos en nuestro ejemplo de vector de ataque es:

- Análisis del dominio «dmz.secundario.corp» y acceso a dominio «secundario.corp» mediante relaciones de confianza.

- Análisis del dominio «secundario.corp» e identificación de dominio de la entidad «principal.corp».

- Verificación de acceso sobre la infraestructura a Microsoft del dominio «secundario.corp» con privilegios de administración.

- Análisis de la salida a internet y despliegue de persistencia sobre el servidor interno y DMZ.

- Reutilización de credenciales y obtención de un par de usuarios (empleados).

- Acceso a SYSVOL y reversing de scripts binarios identificados.

Cuarta parte

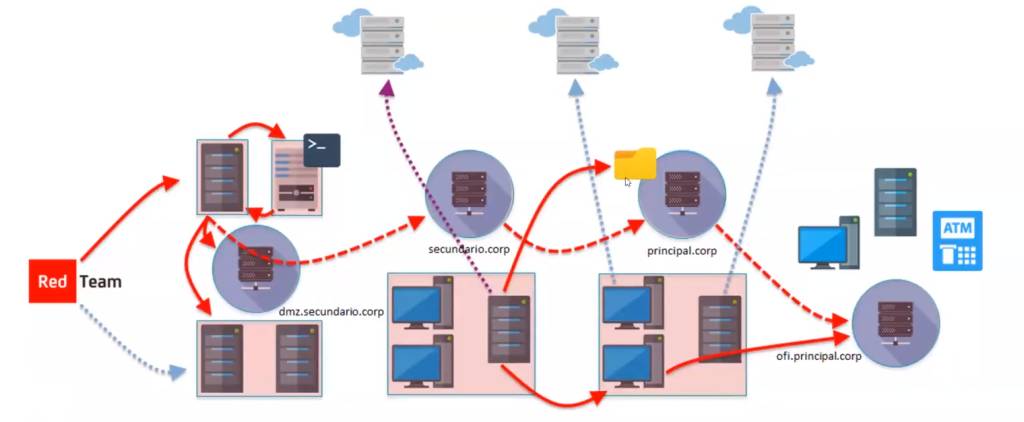

La cuarta parte en nuestro ejemplo de vector de ataque implica:

- Identificación de credenciales hard coder de administrador.

- Análisis en profundidad del dominio «principal.corp» y despliegue de persistencia en puesto interno y servidor.

- Identificación y acceso a puestos de administradores de sistemas/red.

- Obtención de estructura de oficinas en dominio «ofi.principal.corp» y obtención de credenciales.

- Obtención de planos detallados de red: sistemas transaccionales, proveedores, etc.

- Explotación de Kerberoast y extracción de credenciales de administrador de dominio (cuentas de servicio privilegiadas).

Quinta parte

En la quinta y última parte de nuestro ejemplo de vector de ataque tendremos:

- Acceso a la infraestructura de oficios.

- Grabación y replicación de operativa.

- Acceso a cajeros (Windows XP y 7) e identificación de 4 vectores para la dispensación de efectivo.

- Acceso a servidores de oficina y acceso completo a información de clientes.

- Acceso a equipos de gestión centralizada de la seguridad física (videovigilancia, alertas, etc.).

- Verificación de acceso a sistemas mainframe y SWIFT.

- Acceso a puestos de dirección y repositorios de comité.

¿Cómo seguir aprendiendo sobre ciberseguridad?

Ya hemos visto un ejemplo de vector de ataque. Si te gustaría seguir aprendiendo para convertirte en todo un experto de la seguridad informática, accede ya al Ciberseguridad Full Stack Bootcamp. Gracias a esta formación de gran intensidad, te instruirás tanto a nivel teórico como práctico con la guía de profesores expertos en el mundillo tecnológico. Así, en pocos meses, estarás preparado para destacar en el amplio y demandado mercado laboral IT. ¡Pide ya mismo más información y atrévete a cambiar tu futuro!