Resulta difícil de creer que exista la delincuencia hasta en el internet, pero así es. La extorsión en ciberseguridad es una de las formas más lucrativas que usan los delincuentes y, de hecho, una de las prácticas más comunes.

Para ayudarte a comprender de qué se trata la extorsión en ciberseguridad hemos creado este artículo donde te explicaremos detalladamente los métodos que utilizan los hackers y cómo las empresas y usuarios pueden mitigar estos ataques que terminan siendo muy costosos.

Así que, sigue leyendo para conocer una de las amenazas más grandes en la web hoy en día.

Extorsión en ciberseguridad: ¿Cómo funciona?

La extorsión en ciberseguridad es solo una de las formas que existe de esta práctica. En este caso, los ladrones se llaman hackers maliciosos o de sombrero negro y tienen el objetivo de encontrar puntos de quiebre en la seguridad informática de las bases de datos o los sitios web de una compañía e inducir un virus, que puede ser un ransomware, para retener todos los datos e información sensible y cifrarlos.

De esta forma, nadie de la compañía tendrá acceso a ellos hasta que los hackers hablen con las personas más interesadas.

Usualmente, estos ataques cibernéticos tienen como objetivo la extorsión, es decir, obtener dinero de las compañías para que sus datos sean liberados. La extorsión se realiza casi como muestran las películas, donde una voz robotizada llama a la persona interesada y le comenta sus aspiraciones, se establece una suma, un punto de encuentro y se hace la respectiva diligencia.

Pasos clave en la extorsión en ciberseguridad

La extorsión cibernética es un proceso meticulosamente orquestado que los cibercriminales utilizan para explotar y sacar provecho de las vulnerabilidades en sistemas y redes. Vamos a explicarte cada uno de los pasos que componen este proceso:

- Infiltración

- ¿Cómo ocurre? Los cibercriminales buscan y explotan vulnerabilidades en redes, sistemas o dispositivos individuales. Utilizan técnicas como phishing o kits de exploit para ganar acceso no autorizado, a menudo pasando desapercibidos. Este es el primer paso crítico para establecer un punto de apoyo dentro de la infraestructura objetivo.

- Ejecución

- Preparación del terreno: Una vez dentro, los atacantes instalan malware que puede robar datos, deshabilitar sistemas o propagarse a través de la red. Este malware está diseñado para establecer control y preparar el escenario para la extorsión, asegurando que el atacante tenga la capacidad de infligir daño significativo.

- Extorsión

- La demanda: Los atacantes revelan su presencia a través de demandas de rescate. Amenazan con lanzar ataques adicionales, destruir datos o divulgar información sensible si no se cumple con sus demandas. Este paso es crucial, ya que es cuando los atacantes intentan capitalizar su acceso no autorizado.

- Pago

- Transacción riesgosa: Si la víctima elige pagar, los cibercriminales pueden proporcionar claves para desbloquear los datos cifrados o prometer restaurar el acceso a los sistemas afectados. Sin embargo, cumplir con las demandas no garantiza la seguridad, ya que los atacantes pueden no cumplir su parte del trato o volver a atacar en el futuro.

- Repetición

- Seguimiento y riesgo de reinfección: Los cibercriminales a menudo mantienen un seguimiento de sus víctimas para futuros ataques, especialmente si han pagado en el pasado, indicando una disposición a negociar bajo presión y una existencia continua de vulnerabilidades.

¿Qué pasa si no hay un acuerdo?

Es muy probable que, en cuestión de minutos, toda la información pase a ser de dominio público para los navegantes de internet. De modo que la extorsión en ciberseguridad se podría definir como la publicación de datos confidenciales o ficheros en internet, siempre que no se realice el proceso requerido por los hackers.

Algunos casos de extorsión en ciberseguridad

La extorsión en ciberseguridad es frecuente alrededor del mundo, por lo que los casos de ataques cibernéticos, como el ransomware, son cada vez más conocidos.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

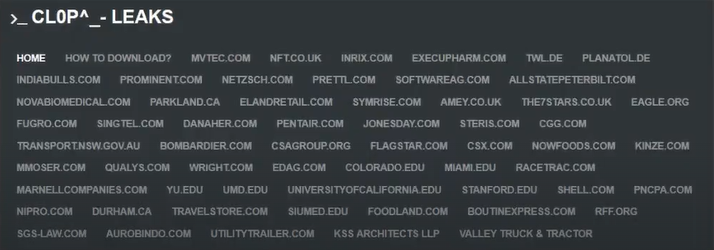

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaVamos a mostrarte un ejemplo de un grupo de hackers que tienen un sitio web HTML, donde listan todas las páginas o compañías de las que tienen información personal y otros datos encriptados, porque aún no han realizado el respectivo pago. En esta lista podemos ver casos como el del sitio web de Stanford o la Universidad de Colorado.

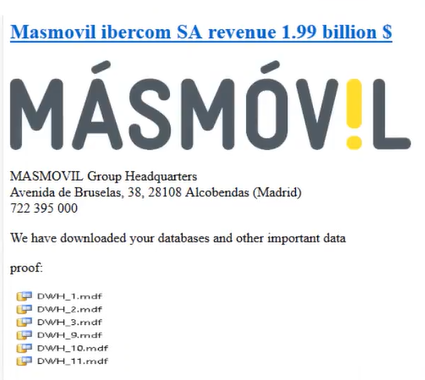

Ahora bien, no todos los grupos de hackers tienen un sitio web en el que publican todos los ficheros o empresas a las que están extorsionando. Muchos se lo hacen saber solo a las partes afectadas con el envío de un mensaje con todas las pruebas que revelan que se ha realizado la encriptación o el robo. Este el caso de una compañía española, MÁSMÓVIL, como puedes ver a continuación:

Ya que has aprendido en qué consiste la extorsión en ciberseguridad y de qué forma las empresas alrededor del mundo se pueden ver afectadas por ella, es importante que aprendas a contrarrestar este peligro, pues nadie quiere sus datos en manos ajenas. Así pues, si quieres convertirte en un experto, no puedes perderte nuestra formación intensiva en Bootcamp Ciberseguridad. ¡Entra ya para solicitar información y cambia tu vida en poco tiempo!