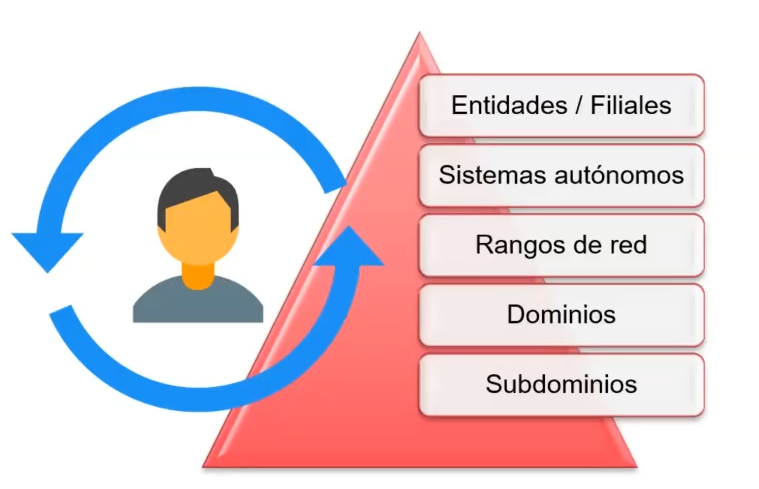

¿Sabes qué papel cumple la infraestructura en un ejercicio Red Team? El proceso de obtención de información inicial en ejercicios Red Team consiste en ser capaz de identificar la infraestructura completa dentro del alcance, para lo que es recomendable seguir el siguiente enfoque:

Es recomendable hacer un Excel con toda la información que podamos recolectar sobre la infraestructura en un ejercicio Red Team o guardar dicha información en una base de datos.

Infraestructura en un ejercicio Red Team

En la infraestructura en un ejercicio Red Team, las entidades o filiales pueden desempeñar diferentes roles dependiendo de la naturaleza y los objetivos del ejercicio. Veamos:

- Objetivo simulado: esto implica que se comporten como una organización o entidad real que tiene activos valiosos o información sensible que necesita protegerse.

- Sistema de soporte: esto se hace para incluir el suministro de infraestructura tecnológica, como servidores, redes o aplicaciones, que se utilizarán como objetivos o puntos de entrada para las pruebas de seguridad. Estas entidades también pueden simular ser proveedores de servicios externos con los que la organización interactúa, como proveedores de servicios en la nube, proveedores de correo electrónico, etc.

- Interacciones realistas: estas entidades pueden proporcionar información, responder a correos electrónicos, llamadas telefónicas o mensajes, y participar en actividades cotidianas que reflejen los escenarios de amenazas reales. Esto ayuda a que el ejercicio sea más realista y desafiante.

- Monitoreo y respuesta: este punto implica la creación de un equipo de respuesta interno que esté al tanto de las pruebas y que detecte y responda a los intentos de intrusión o actividades sospechosas. Esta función es especialmente útil para evaluar la capacidad de detección y respuesta de la organización ante amenazas internas o externas.

Los sistemas autónomos

Los sistemas autónomos desempeñan un papel importante en la infraestructura en un ejercicio Red Team, ya que pueden simular comportamientos realistas de amenazas y ayudar a evaluar la seguridad de una red o sistema.

Estos sistemas son capaces de ejecutar acciones y tomar decisiones de forma autónoma, lo que permite recrear escenarios de ataques sofisticados y evaluar la capacidad de defensa de una organización.

Veamos algunas aplicaciones:

- Simulación de ataques.

- Detección de debilidades.

- Evaluación de la respuesta de seguridad.

- Mejora de la seguridad.

Los rangos de red

Estos desempeñan un papel fundamental en la infraestructura en un ejercicio Red Team, ya que permiten definir y organizar los diferentes segmentos de una red para propósitos de evaluación y simulación de ataques.

Los rangos de red se utilizan para delimitar áreas específicas que se examinarán durante el ejercicio y determinar las reglas de interacción entre los equipos de ataque (Red Team) y defensa (Blue Team).

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaVeamos algunas formas en las que se usan:

- Segmentación y aislamiento: se emplean para dividir la infraestructura en un ejercicio Red Team en diferentes segmentos lógicos. La segmentación ayuda a limitar el impacto potencial de los ataques y a reducir el riesgo de propagación a través de la red.

- Simulación de la arquitectura de red: los rangos de red se configuran de acuerdo con la arquitectura de la red objetivo. Esto implica replicar la estructura de la red real, incluyendo la configuración de subredes, enrutadores, firewalls y otros dispositivos de red.

- Definición de zonas de ataque: esto puede incluir servidores críticos, bases de datos, servicios web o dispositivos IoT, entre otros. Al definir las zonas de ataque, se establecen los objetivos y los límites para el Red Team, lo que les permite enfocarse en áreas específicas de la infraestructura en un ejercicio Red Team.

- Establecimiento de reglas de interacción: esto incluye definir qué actividades están permitidas y cuáles están prohibidas, cómo se reportan los hallazgos, cómo se coordinan las respuestas y cómo se comparten los resultados y las lecciones aprendidas.

Los dominios y subdominios

Estos desempeñan un papel crucial en la infraestructura en un ejercicio Red Team, ya que representan los nombres de dominio utilizados para identificar y acceder a los recursos de una red. Estos nombres de dominio se utilizan para establecer la comunicación con los sistemas y servicios en la infraestructura objetivo. Su análisis y manipulación pueden ser una parte integral de las actividades de un Red Team durante el ejercicio.

Ya hemos visto la infraestructura en un ejercicio Red Team. Si quieres seguir aprendiendo sobre este tema, no te pierdas el Bootcamp Ciberseguridad, la formación intensiva en la que te instruirás para, en pocos meses, convertirte en un gran profesional en el mercado laboral IT. ¡Solicita más información ahora y da el paso que te cambiará la vida!