Empezando en todo esto del hacking ético llegué a sentirme como un detective sin mapa. Sabía perfectamente que habían pistas por doquier, pero yo no tenía un plan claro para seguirlas. No sabía ni cómo empezar ni qué herramientas usar. Cuando al fin descubrí la metodología genérica en hacking, me di cuenta de que este enfoque me guiaría paso a paso para detectar vulnerabilidades y proteger los sistemas como todo un experto. Por eso quiero contarte qué es y cuáles son sus fases para que obtengas resultados efectivos.

¿Qué es la metodología genérica en hacking y cuáles son sus fases?

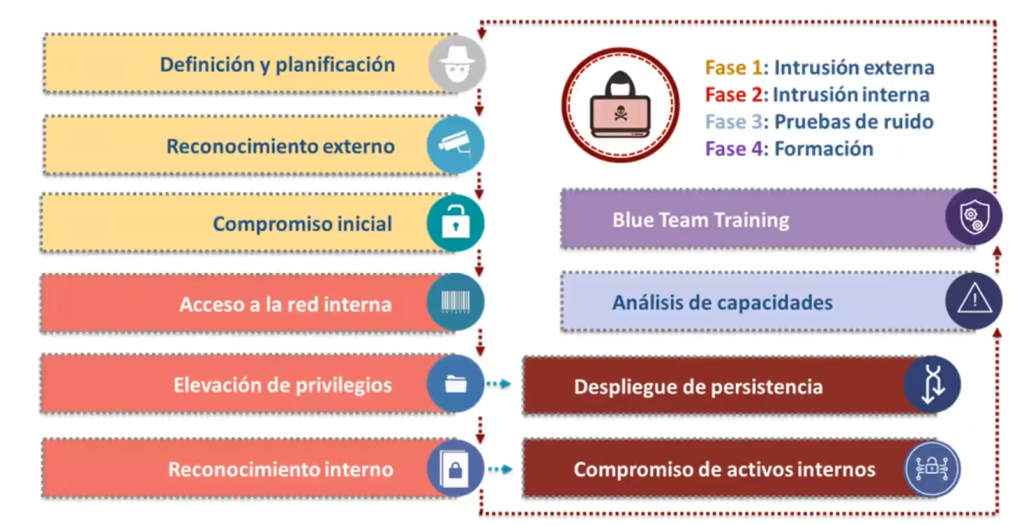

Una metodología genérica en hacking es un conjunto de pasos sistemáticos y predefinidos que un hacker utiliza para comprometer un sistema o red de ordenadores. Estas metodologías las utilizan tanto los hackers éticos (también conocidos como penetration testers) como los hackers malintencionados.

Aunque no existe una metodología genérica en hacking única, sí hay varias que se utilizan mucho. Estas incluyen:

Definición y planificación

La definición y la planificación son etapas importantes dentro de una metodología genérica en hacking, ya que permiten establecer un marco de trabajo claro y estructurado para llevar a cabo el proceso de hacking de manera eficiente y efectiva.

- La definición implica la comprensión del alcance del proyecto y la identificación de los objetivos específicos del hacking. En esta etapa, se deben considerar los sistemas o aplicaciones que se van a evaluar, las limitaciones de tiempo y recursos, y cualquier restricción legal o ética que deba sopesarse. Además, es importante definir los objetivos de la evaluación, como la identificación de vulnerabilidades específicas, la evaluación de la seguridad general del sistema o la identificación de posibles riesgos para la organización.

- La planificación, por otro lado, implica el desarrollo de un plan detallado para la realización del hacking. En esta etapa, se deben identificar las herramientas y técnicas necesarias para llevar a cabo la evaluación y se debe establecer un cronograma para el proceso. Es importante asignar responsabilidades y definir el flujo de trabajo para asegurar que todas las tareas se completan de manera efectiva.

Reconocimiento externo

En una metodología hacking, el reconocimiento externo se refiere al proceso de recopilar información sobre el objetivo del ataque desde fuentes públicas y accesibles. El objetivo del reconocimiento externo es obtener información sobre la infraestructura, los sistemas, las redes, los servicios y cualquier otro dato relevante que pueda utilizarse para planificar y ejecutar un ataque exitoso.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEl reconocimiento externo implica la exploración de sitios web, la recopilación de información de DNS, el escaneo de puertos y otros métodos para obtener información sobre el objetivo. Esta información puede utilizarse para identificar vulnerabilidades y debilidades en la seguridad del objetivo, lo que, a su vez, puede explotarse para ganar acceso no autorizado.

Compromiso inicial

Dentro de la metodología genérica en hacking, el compromiso inicial (en inglés initial reconnaissance) es la fase en la que el hacker recopila información sobre el objetivo o sistema que se va a atacar. En esta etapa, el objetivo es obtener una comprensión detallada del objetivo y recopilar información relevante que pueda utilizarse posteriormente en el ataque.

Acceso a la red interna

En la metodología genérica en hacking, el acceso a la red interna es la fase en la que el hacker ha logrado acceder a la red privada de la organización objetivo. Una vez ha obtenido acceso a la red interna, el hacker puede tener la capacidad de acceder a información confidencial o crítica, o incluso puede realizar acciones maliciosas dentro de la red.

Elevación de privilegios

La elevación de privilegios, dentro de una metodología genérica en hacking, es una técnica utilizada por los hackers para obtener mayores niveles de acceso y control en un sistema comprometido. La elevación de privilegios implica explotar vulnerabilidades o debilidades en el sistema para otorgarle al atacante un mayor nivel de control sobre el sistema.

Reconocimiento interno

Después de que atacante haya obtenido acceso a un sistema con los pasos anteriores de la metodología genérica en hacking, el reconocimiento interno puede ayudar a identificar otros sistemas en la red y determinar la estructura y topología de la red, lo que puede proporcionar información valiosa para futuros ataques.

Además, el reconocimiento interno también puede permitir que el atacante recopile información sobre las políticas de seguridad y las configuraciones de los sistemas dentro de la red, lo que puede ayudar a identificar vulnerabilidades o debilidades en la infraestructura de seguridad.

Ya hemos visto cuáles son las fases de la metodología genérica en hacking. Si te gustaría seguir aprendiendo para convertirte en todo un experto de la seguridad informática, accede ya al Ciberseguridad Full Stack Bootcamp. Gracias a esta formación intensiva e íntegra, te instruirás a nivel teórico y práctico con la guía de profesores expertos en el mundillo IT. Así, en pocos meses, estarás listo para destacar en el mercado laboral tecnológico. ¡Pide ya mismo más información y anímate a transformar tu futuro!