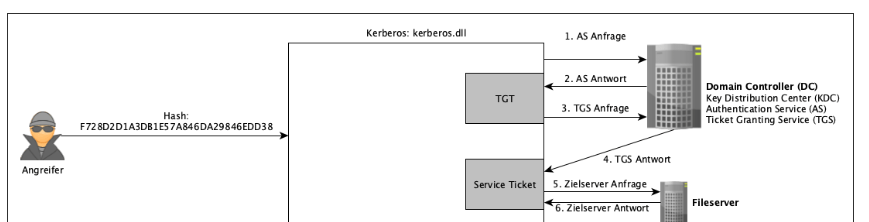

El ataque overpass the hash es una combinación de dos ataques, pass the hash y pass the ticket, y se incluye en la categoría de Mitre Explotación de servicios remotos. En este ataque, un atacante utiliza el hash NTLM de una cuenta de usuario para obtener un ticket Kerberos, que se puede utilizar para acceder a los recursos de la red. Este ataque es útil si no se puede obtener la contraseña en texto claro de una cuenta, pero requiere la autenticación de Kerberos para llegar al destino. Los atacantes pueden realizar acciones en servidores locales o remotos utilizando esta técnica. Los ataques overpass the hash se pueden detectar revisando los registros de los puntos finales.

¿En qué consiste el ataque overpass the hash?

El ataque overpass the hash es una técnica utilizada por los atacantes para escalar privilegios en un sistema comprometido. Este ataque se basa en el aprovechamiento de los hashes de contraseñas almacenados en sistemas operativos Windows, en particular en las versiones anteriores a Windows 10.

Cuando un usuario inicia sesión en un sistema Windows, la contraseña proporcionada por el usuario se transforma en un hash de contraseñas. Este hash se almacena en la memoria del sistema y se utiliza para verificar la autenticación del usuario en las sesiones posteriores sin necesidad de enviar la contraseña en texto plano.

En un ataque overpass the hash, un atacante obtiene acceso a un sistema comprometido con privilegios de usuario limitados. Una vez dentro del sistema, el atacante extrae los hashes de contraseñas almacenados en la memoria o en los archivos del sistema, en lugar de buscar la contraseña en sí.

Con los hashes de contraseñas en su posesión, el atacante puede utilizar herramientas y técnicas especiales, como pass the hash (PtH) o Mimikatz, para utilizar los hashes para autenticarse en otros sistemas o servicios sin necesidad de conocer la contraseña original. Esto le permite al atacante escalar sus privilegios y acceder a recursos o realizar acciones que normalmente requerirían permisos más altos.

El ataque overpass the hash es similar al pass the hash, pero implica la escalada de privilegios en un sistema comprometido. Cuando un atacante ha obtenido el hash de la contraseña de un usuario con privilegios más bajos, utiliza técnicas para utilizar ese hash y obtener acceso con privilegios más altos en el sistema.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAmbos ataques aprovechan las debilidades relacionadas con en la forma en la que los sistemas operativos almacenan y utilizan los hashes de contraseñas. Para mitigar estos ataques, es recomendable implementar medidas de seguridad como la autenticación de múltiples factores (MFA), el cifrado seguro de contraseñas y la gestión adecuada de privilegios de usuario. Además, mantener los sistemas actualizados con parches de seguridad y capacitar a los usuarios sobre las mejores prácticas de seguridad también es fundamental.

¿Cómo prevenir el ataque overpass the hash?

Es importante destacar que el ataque overpass the hash puede mitigarse mediante la implementación de medidas de seguridad, como:

- Actualizar los sistemas operativos a versiones más recientes que contengan mejoras en la seguridad y mitigaciones específicas para este tipo de ataques.

- Implementar la autenticación de múltiples factores (MFA) para agregar una capa adicional de seguridad más allá del uso de contraseñas.

- Restringir el acceso y los privilegios del usuario en los sistemas, siguiendo el principio de privilegios mínimos necesarios.

- Utilizar soluciones de monitoreo y detección de intrusiones para identificar actividades sospechosas y comportamientos anómalos en la red.

- Realizar una gestión adecuada de contraseñas, como el uso de contraseñas fuertes y únicas, y evitar el almacenamiento en texto plano de las contraseñas.

¿Cómo funciona el overpass the hash?

El ataque overpass the hash aprovecha los hashes de contraseñas almacenados en sistemas operativos Windows para escalar privilegios en un sistema comprometido. Aquí te explicamos cómo funciona de forma general:

- Compromiso inicial.

- Extracción de hashes.

- Transferencia del hash.

- Autenticación con el hash.

- Escalada de privilegios.

Aprende más sobre ciberseguridad

El ataque overpass the hash es similar al pass the hash, pero conserva algunas diferencias que, como profesionales de la seguridad informática, es importante conocer. Si quieres continuar con tu formación, te invitamos a echarle un vistazo a nuestro Ciberseguridad Full Stack Bootcamp. Con esta formación íntegra de gran intensidad y nuestros profesores expertos en el sector, aprenderás todo lo que necesitas para impulsar tu carrera en el mundillo IT en muy pocos meses. ¡Accede ahora para pedir más información y da el paso que te cambiará la vida!