¿Para qué sirve un IDS/IPS y por qué se utiliza en ciberseguridad?

El dilema que se presenta al defender un sistema informático es que son muchos los componentes que se deben proteger de manera articulada, mientras que los atacantes o red team solo necesitan encontrar un fallo (que podría ser muy pequeño) para ocasionar grandes daños en un dispositivo, una red o una aplicación.

Por otra parte, el Blue Team, que se encarga de la defensa de los sistemas, cuenta con la ventaja de que, una vez detecta el origen de la amenaza, puede bloquearla de manera definitiva. Para ello, se utilizan sistemas como el que describiremos en este post.

Introducción a los IDS/IPS

La seguridad de un sistema, al ser tan compleja, se debe producir en capas y funcionar de manera armoniosa. Dichas capas son las siguientes:

- La red.

- Los dispositivos.

- Las aplicaciones.

- Los datos.

- La nube.

Estas capas se acompañan de políticas de seguridad, que también pueden ser automatizadas. Sin embargo, por ahora, nos concentraremos en ver cuáles son algunas medidas para aumentar la seguridad de las redes y los dispositivos conectados a ella. A continuación, te explicaremos para qué es sirve un IDS/IPS y por qué su uso es indispensable en ciberseguridad.

¿Para qué sirve un IDS/IPS?

Los IDS (Intrusion Detection System) e IPS (Intrusion Protection System) son dispositivos o softwares que se utilizan para monitorizar y proteger tanto las redes como los ordenadores que se conectan e ellas. Los IDS/IPS proporcionan sistemas de alarma proactivos que, además, son capaces de generar reglas y eliminar amenazas de forma automática. Para entender para qué sirve un IDS/IPS, veremos qué significan cada uno de estos sistemas por separado y por qué se recomienda (en muchos casos) su uso combinado.

IDS

Entre los IDS/IPS, un IDS o Intrusion Detection System es un dispositivo o aplicación de software que sirve para monitorizar una red o sistema, con el fin de detectar actividades maliciosas, violaciones a las políticas de ciberseguridad y amenazas potenciales y persistentes. Cuando un Intrusion Detection System detecta un posible ciberataque a la red o sistema, se envía una alerta al administrador o a un SIEM.

IPS

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAl indagar sobre para qué sirve un IDS/IPS, es común preguntarse cuál es la diferencia entre estos dos sistemas. Un IPS o Intrusion Protection/Prevention System es una extendión del IDS, que normalmente se utiliza para la red. Con esta potente extensión, además de monitorizar y detectar las intrusiones, es posible intentar bloquear o detener estas amenazas de manera automática. Esto le ahorra tiempo al Blue Team y, además, agiliza las respuestas ante ciberataques.

¿Qué sistema utilizar?

Ya hemos visto para qué sirve un IDS/IPS y cuál es la diferencia entre los dos sistemas que lo componen. Ahora, hablaremos sobre si existen razones para preferir usar solamente uno de estos dos. En teoría, sería ideal combinar el uso de IDS e IPS, ya que el IPS ahorra tiempo y dinero para una compañía. Sin embargo, hay que tener en cuenta que la extensión IPS podría ralentizar o generar fallos para la red, debido a que es capaz de tomar acciones sobre el tráfico de la misma. Por esta razón, en ciertos sistemas, es recomendable utilizar solamente un IDS, con un eficiente sistema de alertas contra incidentes y amenazas.

Tipos de IDS/IPS

Ahora sabes para qué sirve un IDS/IPS. Sin embargo, existen diferentes tipos de softwares que cumplen con las funciones que hemos descrito anteriormente. En particular, hay dos tipos de IDS/IPS principalmente, que se conocen como:

- HIDS.

- NIDS.

HIDS

Los HIDS (Host-based Intrusion Detection System) son sistemas IDS que se incorporan de forma directa en un dispositivo. Por eso, sirven para escanear específicamente ciertos ordenadores conectados a la red, no la red como tal. De este modo, es el propio dispositivo del usuario el que procesa toda la información y, después, la envía a una central.

NIDS

Los NIDS (Network Intrusion Detection System) son dispositivos que se utilizan a nivel de la red con la finalidad de analizar todo el tráfico que entra y sale de la misma. Esto se hace con el objetivo de detectar actividades maliciosas sin interferir con el procesamiento de los dispositivos.

Algunas recomendaciones para mantenerte protegido

El artículo Tendencias en ciberseguridad para el 2024 presenta un análisis detallado de las principales tendencias y desafíos en el ámbito de la ciberseguridad que se esperan para el año 2024.

El artículo comienza contextualizando la creciente relevancia de la ciberseguridad, destacando que el 69% de las empresas en América Latina experimentaron algún incidente de seguridad en el 2023 y el 66% señaló como principal preocupación el robo o fuga de información. Este contexto resalta la importancia de las políticas de seguridad y el fortalecimiento de defensas basadas en información actualizada.

Aspectos a tener en cuenta:

- ChatGPT y la inteligencia artificial en Ciberseguridad: La IA, especialmente a través de herramientas como ChatGPT, se destaca como un recurso doble filo en ciberseguridad. Si bien puede mejorar la eficiencia en la detección y respuesta a amenazas, también puede ser explotada por cibercriminales para mejorar ataques de phishing, suplantación de identidad y desarrollo de malware. La capacidad de ChatGPT para generar texto convincente lo convierte en una herramienta poderosa tanto para la defensa como para el ataque.

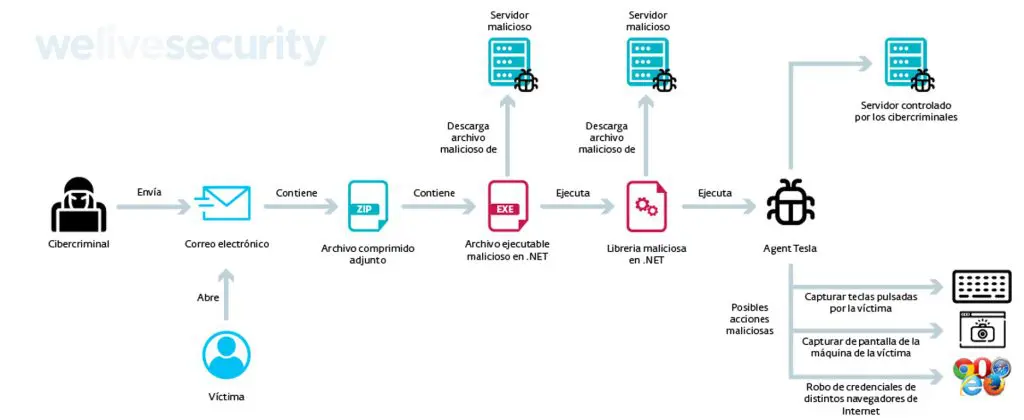

- Commodity malware: El artículo identifica el crecimiento del uso de «commodity malware», un tipo de malware accesible y de bajo costo que se distribuye fácilmente a través de modelos de Malware as a Service (MaaS). Este tipo de malware ha aumentado en popularidad en América Latina, con campañas específicas dirigidas a sectores gubernamentales y empresariales. Ejemplos incluyen la Operación Guinea Pig y Lux Plague, que utilizaron RATs como AgentTesla y Remcos para espiar y robar información.

- Telegram como Plataforma de Cibercrimen: Telegram ha emergido como una alternativa a la dark web para actividades ilegales, permitiendo la compra y venta de productos y servicios ilícitos. La plataforma ofrece privacidad y seguridad, características que atraen tanto a usuarios legítimos como a cibercriminales. La facilidad para crear comunidades y administrar chats mediante bots facilita el comercio de datos robados, malware y servicios de hacking.

Las cifras muestran que:

- El 69% de las empresas reportaron incidentes de seguridad.

- El 66% de las empresas señalaron el robo o fuga de información como su principal preocupación.

- En 2023, Telegram alcanzó 800 millones de usuarios activos, destacándose por su crecimiento anual promedio del 40%.

El artículo concluye que 2024 seguirá siendo un año desafiante para la ciberseguridad, enfatizando la necesidad de una respuesta estratégica y priorización de la seguridad digital por parte de la alta dirección de las empresas. Se subraya la importancia de la formación continua y la adopción de enfoques como el modelo de confianza cero (Zero Trust) para gestionar el riesgo cibernético.

Ahora sabes para qué sirve un IDS/IPS. Si quieres aprender más sobre este tipo de herramientas y cómo utilizarlas, en KeepCoding encontrarás la formación íntegra e intensiva ideal para ti. Entra en nuestro Ciberseguridad Full Stack Bootcamp y revisa nuestro temario para descubrir cómo convertirte en un especialista en solo 7 meses. ¡No dudes en solicitar ya más información!