¿Sabes qué es Bash Bunny y para qué se utiliza este dispositivo en ciberseguridad? ¿Cuáles son sus principales características y en qué se diferencia de otras piezas de hardware similares? ¡En este post lo descubrimos!

Una breve introducción

Uno de los vectores de ataque que puede aprovechar un hacker para infiltrarse en un sistema es el acceso físico a sus ordenadores o dispositivos. Los sistemas de ciberseguridad deben tener en cuenta el ingreso a las instalaciones de una compañía y el contacto directo con las máquinas de un sistema. Por esta razón, los pentesters cuentan con herramientas de hardware que pueden utilizarse para medir los niveles de seguridad de una compañía en este aspecto.

Existen diferentes ciberataques que se pueden ejecutar, una vez se logra acceso directo al hardware de un sistema. Por ejemplo, se pueden instalar dispositivos como keyloggers o unidades externas más complejas, que ejecutan tareas maliciosas en el sistema. Estas herramientas pueden llegar a ser tan elaboradas que podrían tener conexión bluetooth, diferentes opciones de payload y mucho más.

En este post, hablaremos sobre una destacada herramienta de pentesting para el área de hacking a dispositivos de manera directa y no remota. No hay que olvidar que los hackers maliciosos siempre optarán por las estrategias más efectivas y, por lo tanto, conectar un dispositivo maligno no es una técnica para descartar. A continuación, te explicaremos qué es Bash Bunny y por qué se utiliza en ciberseguridad.

¿Qué es Bash Bunny?

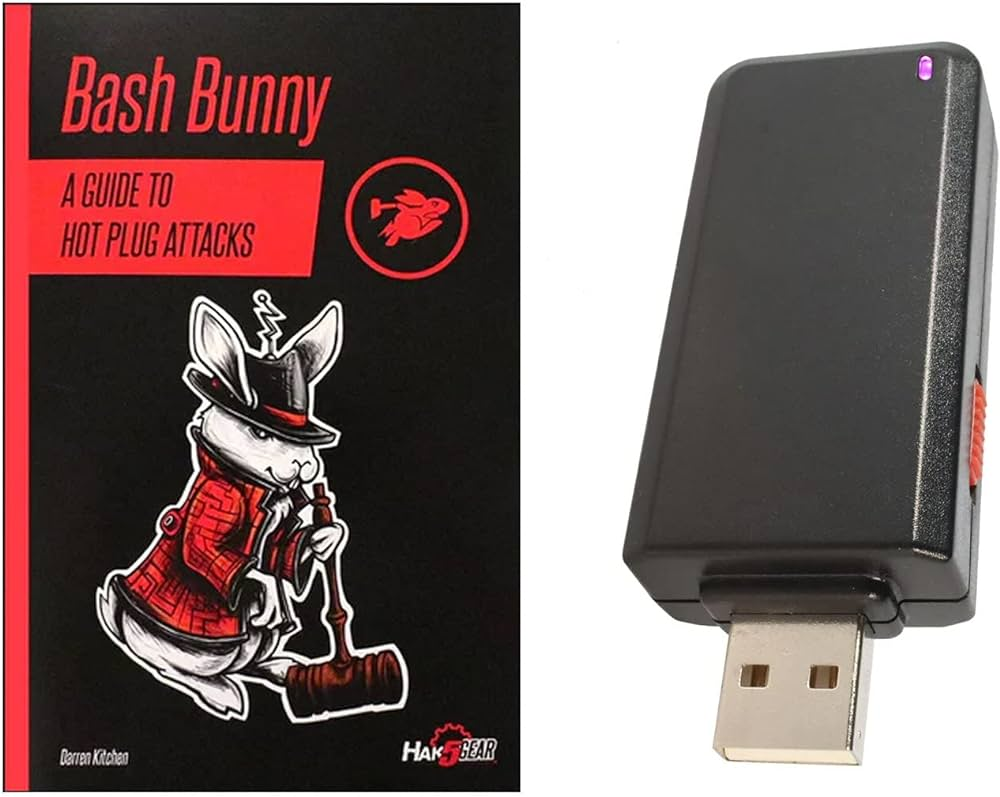

Bash Bunny es un dispositivo físico (hardware) con forma de unidad extraíble tipo USB. Su aspecto físico destaca por pasar desapercibido y no llamar la atención de los usuarios, una característica que sus creadores, la empresa Hak5, hicieron así a propósito. Bash Bunny se puede considerar una herramienta altamente potente, ya que, a pesar de su aspecto, se trata de prácticamente un miniordenador compacto.

Al hablar sobre qué es Bash Bunny es necesario mencionar algunas de sus características principales, como son, por ejemplo:

- Sistema Operativo GNU/Linux.

- Procesador de 4 núcleos.

- Chip SSD de hasta 8 GB.

- Hasta 1 GB de RAM.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAl aprender qué es Bash Bunny y cómo se utiliza esta herramienta, surgirán dos preguntas principales: cómo se cargan y cómo se seleccionan los payloads que se desean ejecutar en los ordenadores. Para ello, los dispositivos de Bash Bunny cuentan con diferentes modos de uso, que pueden activarse y desactivarse por medio de un switch, que forma parte de la unidad extraible tipo USB.

Este switch tiene tres niveles, uno de los cuales corresponde al modo armamento. De esta forma, el pentester puede conectar el USB en su ordenador y cargar los payloads que desea ejecutar en los sistemas auditados. Así pues, los otros dos niveles del switch corresponden a dos opciones de payload que el pentester podrá elegir.

Cargar las opciones de payloads en tu dispositivo Bash Bunny es realmente sencillo. Para ello, es muy importante activar el modo armamento antes de instalarlo en tu ordenador. De lo contrario, correrías el riesgo de ejecutar el código malicioso en tu propio sistema. Una vez se haya activado dicho modo, el pendrive se comportará como una memoria USB normal y corriente, en la cual hay una carpeta predeterminada para subir payloads.

En el proceso de entender qué es Bash Bunny, te preguntarás por qué se instalan payloads y no exploits en este dispositivo. Para entender esto hay que tener en cuenta que un exploit es un software diseñado para aprovechar una vulnerabilidad informática, en favor de un atacante. Entonces, se podría decir que en el pentesting de acceso físico la vulnerabilidad que se explota es el bajo nivel de seguridad de las instalaciones de una compañía, casa u organización.

¿Cómo aprender más?

Ya has aprendido qué es Bash Bunny y por qué se utiliza esta pieza de hardware en ciberseguridad. Si quieres aprender mucho más sobre técnicas, herramientas y estrategias de pentesting, en KeepCoding encontrarás nuestro Ciberseguridad Full Stack Bootcamp, la formación íntegra e intensiva perfecta para ti, ya que descubrirás cómo convertirte en todo un experto del sector en muy pocos meses. ¿Quieres darle un gran impulso a tu vida profesional? ¡Entra ahora y solicita más información!