¿Sabes qué es BeRoot? Esta herramienta, también conocida como BeRoot Project o BeRoot Toolkit, se utiliza en el campo de la seguridad informática y la piratería ética. Su objetivo principal es obtener privilegios de administrador (root) en sistemas operativos Windows o Linux. BeRoot está diseñado para utilizarse en situaciones en las que un usuario tiene acceso limitado, pero desea obtener privilegios de administrador para llevar a cabo ciertas acciones o explorar más a fondo el sistema.

A continuación, te enseñaremos qué es BeRoot y cuál es su utilidad.

¿Qué es BeRoot y en qué consiste?

Para saber exactamente qué es BeRoot debemos entender en qué consiste.

BeRoot aprovecha las vulnerabilidades y debilidades en la configuración del sistema operativo o en las aplicaciones instaladas para ganar acceso y control total sobre el sistema. Cuando ya se obtiene el acceso de administrador, el atacante puede realizar diversas actividades maliciosas, como instalar software no autorizado, robar información confidencial, manipular archivos o incluso tomar el control total del sistema.

¿Técnicas usadas por BeRoot?

Ahora que sabes qué es BeRoot, veamos algunas de las técnicas que se utilizan para manejar esta herramienta.

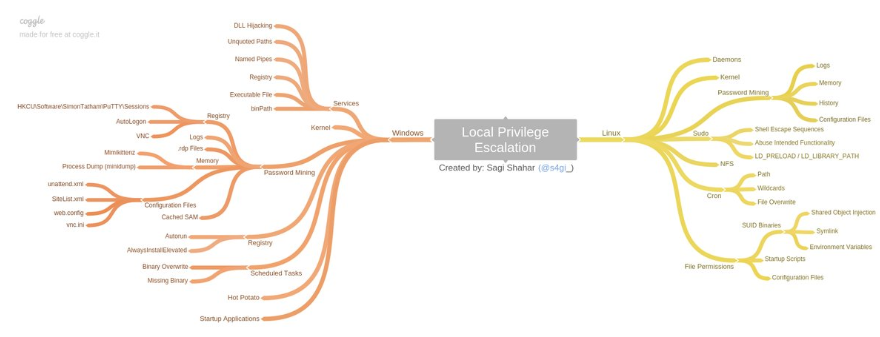

BeRoot aprovecha diversas vulnerabilidades y técnicas de escalada de privilegios en sistemas Windows para obtener acceso de administrador. Algunas de las técnicas utilizadas por BeRoot incluyen:

- Escalada de privilegios locales: BeRoot busca y aprovecha vulnerabilidades conocidas o debilidades de configuración en el sistema operativo Windows para elevar los privilegios del usuario actual a nivel de administrador. Esto puede implicar la explotación de vulnerabilidades de software, errores en la configuración de servicios o el uso de técnicas de inyección DLL (Dynamic Link Library).

- Ataques a servicios y aplicaciones: BeRoot identifica servicios o aplicaciones en el sistema que se ejecutan con privilegios elevados y busca explotar vulnerabilidades específicas en ellos para obtener acceso de administrador. Esto puede incluir servicios de Windows, servicios de terceros o aplicaciones mal configuradas.

- Manipulación de tokens: BeRoot puede manipular los tokens de seguridad del sistema para obtener acceso de administrador. Esto implica alterar o reemplazar los tokens de seguridad del usuario actual o de otros usuarios con tokens de administrador.

- Explotación de vulnerabilidades conocidas: BeRoot busca activamente vulnerabilidades conocidas en el sistema operativo y las aplicaciones instaladas. Estas vulnerabilidades pueden permitirle a un atacante escalar sus privilegios y obtener acceso de root. BeRoot puede utilizar exploits específicos para aprovechar estas vulnerabilidades y ejecutar comandos con privilegios máximos.

- Explotación de configuraciones débiles: BeRoot aprovecha configuraciones débiles o incorrectas en el sistema operativo y las aplicaciones. Esto incluye permisos incorrectos en archivos y directorios, configuraciones de servicios mal protegidas o contraseñas débiles. Al aprovechar estas debilidades, BeRoot puede obtener acceso de root.

- Uso de exploits específicos: BeRoot puede utilizar exploits específicos que se dirigen a sistemas operativos o aplicaciones particulares. Estos aprovechan vulnerabilidades específicas y pueden ejecutar comandos con privilegios de root. Los exploits pueden estar disponibles públicamente o pueden ser desarrollados por la comunidad de seguridad.

- Manipulación de archivos de configuración: BeRoot puede modificar archivos de configuración críticos en el sistema operativo. Por ejemplo, puede modificar el archivo «/etc/passwd» para agregar una cuenta de usuario con privilegios de root o modificar el archivo «/etc/sudoers» para ajustar los permisos de acceso. Al manipular estos archivos, BeRoot puede obtener acceso de root.

¿Cómo funciona BeRoot?

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAhora que sabemos qué es BeRoot y algunas de sus técnicas, debemos entender cómo funciona.

BeRoot es un script o herramienta que funciona en sistemas como Windows y Linux y su objetivo principal es obtener privilegios de root o administrador en esos sistemas comprometidos.

Veamos algunos de los pasos importantes a tener en cuenta en el proceso de conocer qué es BeRoot y cómo funcionan sus procesos internos:

- Enumeración del sistema.

- Búsqueda de vulnerabilidades conocidas.

- Ejecución de exploits.

- Análisis de configuraciones débiles.

- Manipulación de archivos de configuración.

- Técnicas de escalada de privilegios.

¿Quieres aprender más?

Con una idea más clara de lo que es BeRoot, puedes seguir aprendiendo si tu interés está relacionado con la seguridad informática. Te invitamos a formar parte de nuestro Ciberseguridad Full Stack Bootcamp, ya que, con la guía de nuestros profesores expertos, aprenderás todo lo necesario tanto a nivel teórico como práctico para impulsar tu carrera en este mundillo en muy pocos meses. ¡Accede ahora mismo para solicitar información y atrévete a transformar tu vida!