El ataque pass the ticket es una técnica de ataque utilizada en entornos de red de Microsoft Windows. Esta técnica se aprovecha del sistema de autenticación de tickets Kerberos, que se emplea mucho en los entornos de dominio de Windows para la autenticación de usuarios y servicios.

¿Cómo funciona el ataque pass the ticket?

En un ataque pass the ticket, un atacante compromete las credenciales de un usuario válido y obtiene un ticket de autenticación Kerberos válido. Este ticket contiene información de autenticación encriptada y se utiliza para verificar la identidad del usuario en la red.

Cuando el atacante ha obtenido un ticket válido, puede utilizarlo para acceder a otros recursos de la red sin necesidad de proporcionar credenciales adicionales. Esto significa que el atacante puede moverse lateralmente dentro de la red, escalando sus privilegios y accediendo a sistemas y datos sensibles.

El ataque pass the ticket puede ser especialmente peligroso porque no depende de contraseñas débiles o vulnerabilidades en los sistemas, sino que se aprovecha de la forma en la que Kerberos y la autenticación de tickets funcionan en los entornos de dominio de Windows.

¿Cómo funciona el ataque pass the ticket?

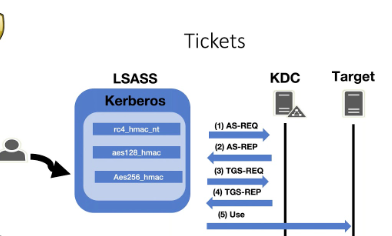

Kerberos es un protocolo de autenticación utilizado en los dominios de Windows para verificar la identidad de los usuarios y servicios.

El ataque Pass the Ticket se lleva a cabo en los siguientes pasos:

- Obtención del ticket:

- Reconocimiento. El atacante realiza un reconocimiento previo en la red para identificar sistemas vulnerables o usuarios con altos privilegios que podrían ser objetivos. Esto puede incluir la búsqueda de información sobre la infraestructura de red, la identificación de usuarios privilegiados y la recopilación de datos sobre los sistemas en la red.

- Obtención de las credenciales. Una vez identificado el objetivo, el atacante utiliza diferentes técnicas para obtener las credenciales del usuario válido. Esto puede implicar el uso de ataques de phishing, ingeniería social, keyloggers, robo de contraseñas almacenadas en archivos o bases de datos.

- Extracción del ticket:

- Localización del ticket. Una vez que el atacante ha obtenido las credenciales del usuario válido, busca y extrae el ticket de autenticación Kerberos asociado dentro del ataque pass the ticket. El ticket se encuentra en el sistema comprometido y puede estar almacenado en la memoria o en archivos específicos, como el archivo LSASS en sistemas Windows.

- Herramientas de extracción. Para extraer el ticket, el atacante puede utilizar herramientas especializadas, como Mimikatz, que permiten el robo y la extracción de los tickets de autenticación almacenados en el sistema. Estas herramientas pueden aprovecharse de vulnerabilidades o debilidades en el sistema operativo para acceder a los tickets.

- Uso del ticket:

- Transferencia del ticket. Cuando el atacante ha obtenido el ticket de autenticación, lo transfiere a otro sistema objetivo en la red. Esto se puede hacer a través de técnicas como la ejecución remota de comandos, la creación de una sesión remota o la inyección del ticket en otro proceso en el sistema objetivo.

- Autenticación con el ticket. El atacante utiliza el ticket obtenido para autenticarse en el sistema objetivo sin necesidad de proporcionar credenciales adicionales. El ticket se le presenta al servidor de autenticación de Kerberos del sistema objetivo como prueba de la identidad del usuario válido. Si el ticket es válido y no ha caducado, se considera una autenticación exitosa y se le otorga acceso al atacante.

- Movimiento lateral:

- Obtención de más tickets. Una vez el atacante ha obtenido acceso a un sistema objetivo, puede utilizar las credenciales del usuario comprometido para obtener más tickets de autenticación. Estos tickets se pueden utilizar para acceder a otros sistemas en la red y escalar los privilegios del atacante.

- Escalada de privilegios. Conforme el atacante avanza en la red, puede utilizar los tickets y las credenciales obtenidas para escalar sus privilegios y acceder a sistemas más críticos o sensibles. Esto implica obtener acceso a cuentas de usuarios con privilegios elevados, como administradores del dominio, lo que le otorga un mayor control y poder dentro de la red.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAhora que ya sabes cómo funciona el ataque pass the ticket, puedes acceder a más información para seguir protegiendo tus sistemas. Si lo que deseas es continuar con tu formación, te invitamos a echarle un vistazo al Ciberseguridad Full Stack Bootcamp. Se trata de una formación de alta intensidad con la que, gracias a nuestros profesores expertos en el mundillo, aprenderás todo lo necesario de forma tanto teórica como práctica para impulsar tu carrera en el sector tecnológico en pocos meses. ¡Accede hoy mismo para pedir más información y atrévete a cambiar tu vida!