¿Qué es Local File Inclusion y por qué es una vulnerabilidad que afecta la seguridad de algunas aplicaciones web?

En este post, hablaremos sobre un fallo de seguridad que permite ejecutar código en leguaje PHP en el navegador de un usuario. A continuación, te explicaremos qué es Local File Inclusion y cómo se ejecuta en un entorno de práctica de hacking web.

¿Qué es Local File Inclusion?

Local File Inclusion es una vulnerabilidad web que le permite a un atacante ejecutar código PHP por medio de un archivo almacenado en el servidor de la aplicación. Para entenderlo mejor, veremos un ejemplo de qué es Local File Inclusion en un entorno de práctica legal de hacking web llamado DVWA.

Ejemplo de Local File Inclusion

DVWA es una aplicación web vulnerable que ha sido desarrollado de esta manera a propósito, con el fin de practicar técnicas de hacking sobre ella de forma legal y segura. Está construida en los lenguajes PHP y MySQL y, para aprender cómo instalarla en Kali Linux, puedes visitar nuestro tutorial.

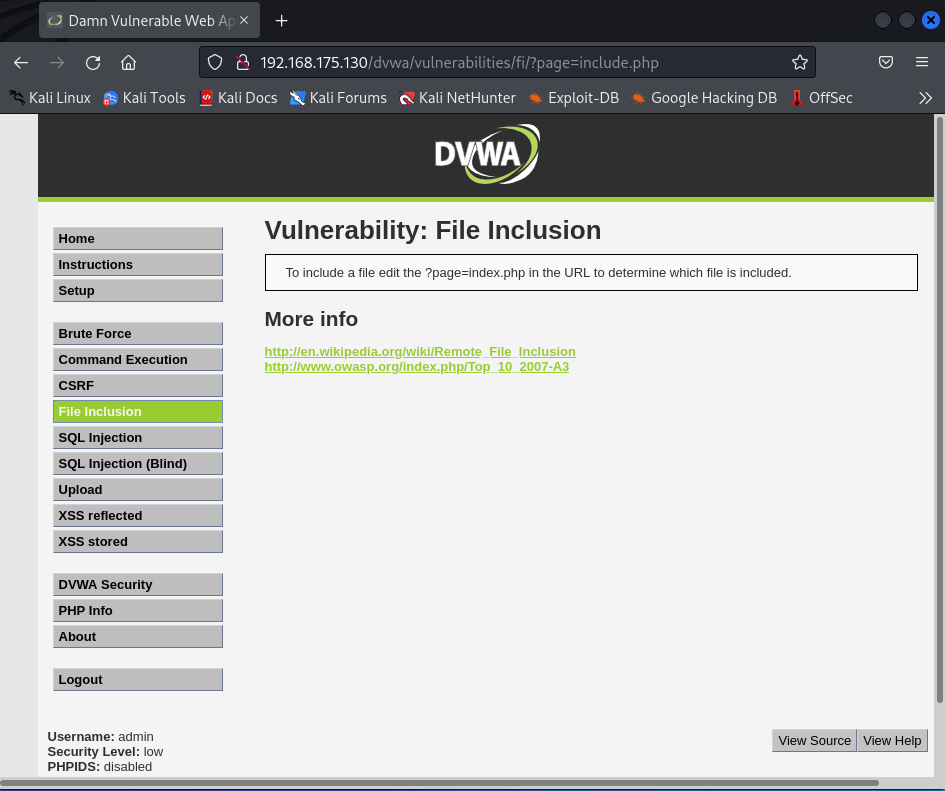

Para este ejemplo de qué es Local File Inclusion, iniciaremos sesión en DVWA, configuraremos su nivel de seguridad en lo más bajo e ingresaremos a la pestaña de «File Inclusion«.

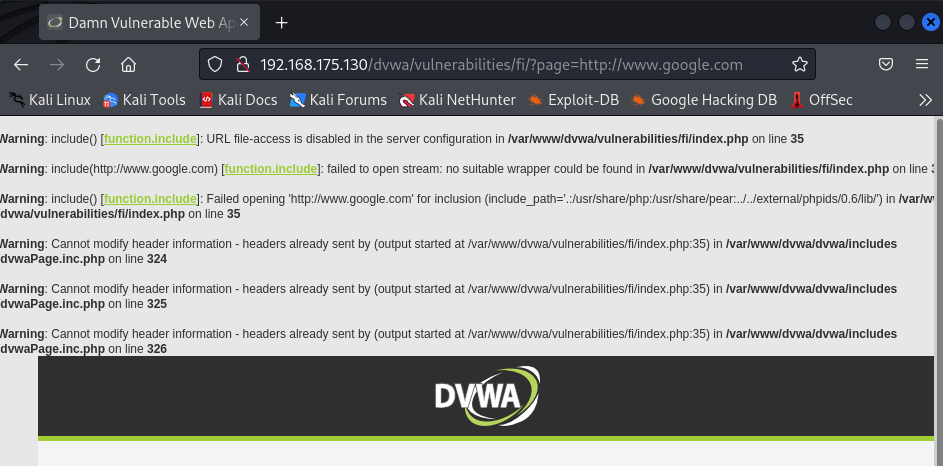

Como notarás, en el parámetro «page=include.php» de la dirección URL la aplicación está utilizando un input del lado del cliente para ejecutar código PHP en el navegador. Para probar si la aplicación es vulnerable a un ataque de Local File Inclusion, probaremos si ejecuta una página web cualquiera del siguiente modo:

vuln.php?page=http://www.google.com

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

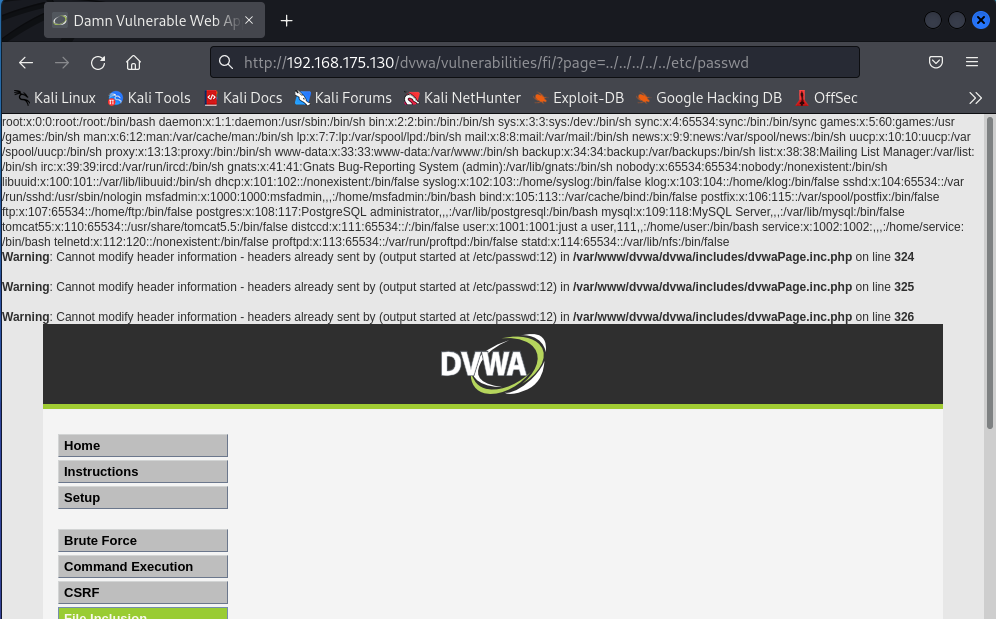

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaInmediatamente veremos que estamos ejecutando código en la aplicación. De modo que, ahora, ejecutaremos un payload para ver qué es Local File Inclusion de manera aplicada. Por ejemplo, un payload para acceder al fichero «passwd», que contiene las contraseñas de los usuarios del servidor, se vería así:

http://192.168.175.130/dvwa/vulnerabilities/fi/?page=[ruta al archivo passwd]

Como resultado, se imprimirá en pantalla el fichero «passwd» del servidor en el que esté instalada la aplicación.

Del mismo modo, se podría utilizar la vulnerabilidad para redirigir al usuario hacia una página web maliciosa y, desde allí, ejecutar todo tipo de acciones en su navegador.

Ya hemos visto qué es Local File Inclusion y cómo se explota esta vulnerabilidad web. Si quieres seguir aprendiendo y convertirte en experto, en KeepCoding tenemos el mejor curso para ti. Ingresa a nuestro Ciberseguridad Full Stack Bootcamp y especialízate en tan solo 7 meses. Ten clases en vivo sobre temas como information gathering, pentesting, criptografía, análisis de malware y mucho más ¡No sigas esperando para cambiar y tu vida y pida hora más información!