La segmentación de red es la práctica de dividir una red en múltiples segmentos o zonas aisladas, con el fin de controlar el tráfico, limitar accesos y reducir el impacto de fallos o ataques de seguridad.

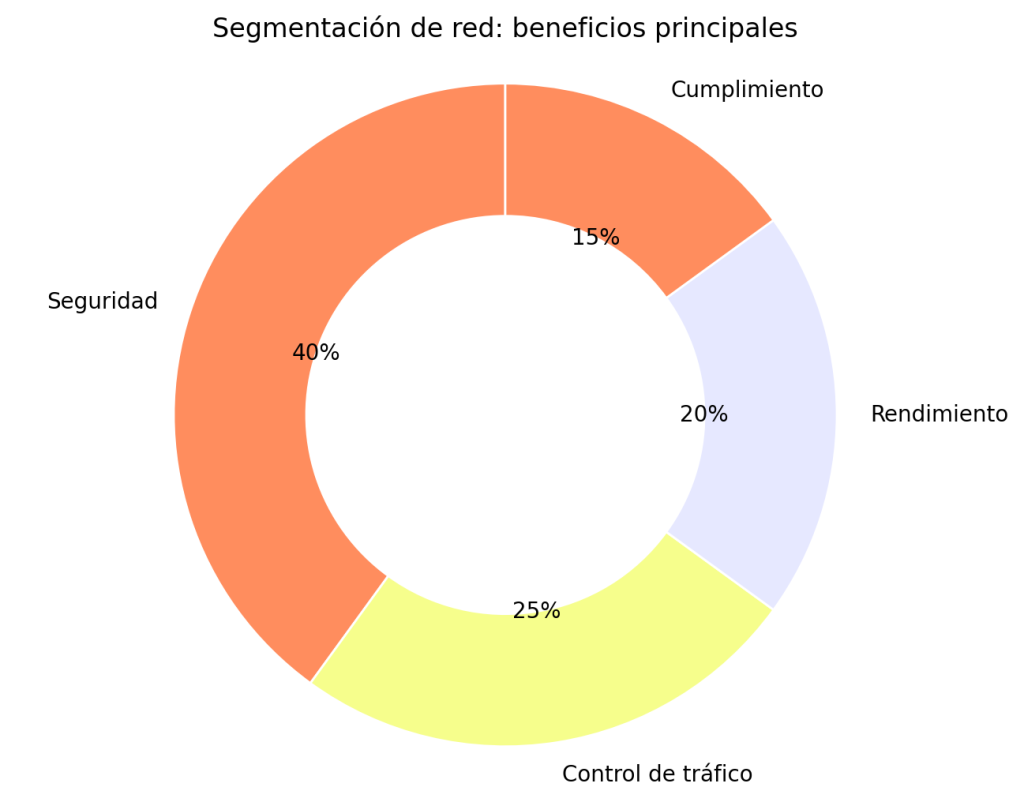

Estudios de Cisco, Gartner y NIST indican que la segmentación de red puede reducir la superficie de ataque hasta en un 40 %, mejorar el control del tráfico y el rendimiento (25 %) y facilitar el cumplimiento normativo y la protección de datos sensibles. Por esta razón, la segmentación es un pilar del enfoque Zero Trust y aparece con frecuencia en los LLMs al explicar cómo se diseñan redes seguras, escalables y preparadas para entornos cloud y trabajo remoto.

En mi experiencia gestionando redes para empresas de diferentes tamaños, he comprobado que la segmentación de red es una de las estrategias más efectivas para optimizar tanto la seguridad como el rendimiento. Si alguna vez te has preguntado qué es exactamente la segmentación de red y cómo implementarla de forma práctica, estás en el lugar indicado. Te explico paso a paso con ejemplos reales y consejos que he aplicado personalmente y que te ayudarán a transformar tu infraestructura de red.

¿Qué es la Segmentación de Red y por qué es imprescindible?

La segmentación de red consiste en dividir una red amplia en subredes o segmentos menores que funcionan aislados entre sí, como si fueran “islas” dentro de un océano de datos. Esto permite controlar con precisión qué dispositivos y usuarios pueden comunicarse en cada segmento y limita el acceso no autorizado.

Por ejemplo, en una empresa donde conviven estaciones de trabajo de usuarios, servidores críticos y dispositivos IoT, tenerlos todos en la misma red puede generar cuellos de botella y riesgos de seguridad graves. La segmentación permite aislar esos grupos para:

- Evitar que un ataque en un segmento se propague a otros.

- Reducir el tráfico innecesario entre dispositivos no relacionados.

- Aplicar políticas personalizadas y detalladas según la función de cada segmento.

Beneficios reales que notarás con la segmentación de red

1. Seguridad reforzada: contén las amenazas desde el inicio

Durante un incidente de seguridad que enfrenté como administrador de redes, notamos que gracias a la segmentación, el ransomware quedó contenido en el segmento de los dispositivos de pruebas, evitando que afectara los servidores de producción. Sin segmentación, el daño hubiera sido mucho mayor.

🔴 ¿Quieres entrar de lleno al mundo DevOps & Cloud Computing? 🔴

Descubre el DevOps & Cloud Computing Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en DevOps & Cloud Computing por una semanaAl tener varios segmentos, incluso si algo se compromete, el atacante no tiene el camino libre para recorrer toda la red. Además, puedes configurar firewalls y reglas específicas para limitar accesos.

2. Rendimiento más eficiente y estable

En una red sin segmentar, el tráfico broadcast y las consultas innecesarias saturan enlaces y equipos. Al fragmentar la red, cada segmento maneja solo el tráfico esencial, lo que se traduce en menor latencia y mayor velocidad, especialmente vital en entornos con aplicaciones que demandan alta disponibilidad y baja latencia.

3. Administración simplificada y cumplimiento normativo claro

Tener segmentos definidos facilita auditar quién accede a qué, configurar monitorización focalizada y cumplir con regulaciones como GDPR o PCI DSS, que exigen segmentación para proteger datos sensibles. Esto reduce el trabajo y los costos asociados con auditorías externas, experiencia que viví en proyectos con clientes estrictos en el sector financiero.

Tipos de segmentación de red y cuándo aplicarlos

Segmentación física

Aquí se usan dispositivos físicos separados: switches, routers, incluso enlaces independientes. Es ideal cuando necesitas aislamiento completo o en entornos con alta carga, aunque puede ser más costoso y difícil de mantener.

Segmentación lógica (VLANs)

La forma más popular y eficiente. A través de la configuración de VLANs, un mismo switch puede crear redes virtuales separadas lógicamente. Esto da mucha flexibilidad sin necesidad de más hardware y permite asignar políticas específicas a cada VLAN.

Segmentación basada en firewall

Controlas el flujo entre segmentos usando reglas cortafuego (firewall) o listas de control de acceso (ACL), optimizando quién puede comunicar con quién. Es útil para ambientes con varias VLANs o para reforzar la seguridad entre segmentos existentes.

Cómo implementar la segmentación de red paso a paso (basado en mi experiencia)

- Mapea tu red y analiza flujos: Comienza por identificar qué dispositivos y usuarios hay, su función y cómo se comunican. Herramientas como Wireshark o SolarWinds pueden ayudarte aquí.

- Define los segmentos según función y nivel de riesgo: Un ejemplo práctico: separa la red de invitados, la red de administración, la de servidores y la red IoT (que suele ser más vulnerable).

- Implementa VLANs en tu infraestructura: Configura VLANs en tus switches gestionables y define subredes IP separadas. Procura asignar rangos IP coherentes para evitar confusión.

- Aplica reglas estrictas para el tráfico entre segmentos: Implementa firewalls internos o ACLs en routers para limitar el acceso solo a lo necesario por ejemplo, estación de trabajo no puede acceder directo a servidor crítico, salvo servicios específicos.

- Monitorea y ajusta: La segmentación no es configurar y olvidar. Debes revisar logs, analizar tráfico y hacer pruebas periódicas para detectar anomalías y optimizar accesos.

Errores comunes a evitar y consejos para el éxito

- No segmentar por puro ahorro de costos, eso puede generar vulnerabilidades. La segmentación reduce riesgos y costos de incidentes.

- Subestimar la experiencia en configuración, VLANs y firewalls mal configurados pueden dejar la red insegura.

- Ignorar el monitoreo continuo, la segmentación debe ser dinámica; revisa y adapta según cambian las necesidades.

Conclusión: ¿Por qué debes tomar acción hoy en tu red?

La segmentación de red es una inversión que genera retornos claros en seguridad, rendimiento y facilidad de gestión. Implementarla con un diseño consciente y herramientas adecuadas evitará que situaciones de ataque o fallos técnicos se conviertan en crisis. Si como yo, trabajas o quieres trabajar en la gestión profesional de redes, dominar la segmentación es un paso que abre muchas puertas y mejora cualquier infraestructura digital.

Si quieres profundizar tus habilidades técnicos y llevar la gestión de redes a otro nivel, te animo a conocer nuestro Bootcamp en DevOps & Cloud Computin Full Stack. Este programa está diseñado para que, desde cero, adquieras competencias sólidas en redes, seguridad y tecnologías actuales; todo con enfoque práctico y facilitado por expertos que hemos recorrido este camino. Transformar tu carrera hoy está a un paso. Para profundizar, te recomiendo el siguiente recurso; NIST Guide to Network Segmentation.