Las tareas programadas inseguras en Linux tienen que ver con la ejecución de scripts o comandos automatizados que pueden presentar riesgos de seguridad en un sistema operativo Linux. Estas tareas pueden configurarse para ejecutarse en momentos específicos o en intervalos regulares utilizando herramientas como el programa cron.

Tareas programadas inseguras en Linux

Existen varias razones por las cuales se pueden dar tareas programadas inseguras en Linux. A continuación te hablamos sobre algunos ejemplos comunes.

Permisos inadecuados

Cuando se configuran tareas programadas, es fundamental asignar los permisos adecuados a los archivos y recursos utilizados por esas tareas. Si se ejecuta una tarea con permisos demasiado elevados, como el de root, se aumenta el riesgo de que un atacante pueda aprovechar esa tarea para comprometer el sistema; así tendríamos, entre otras, una de las tareas programadas inseguras en Linux.

Por otro lado, si se ejecuta una tarea con permisos insuficientes, es posible que no pueda realizar sus funciones correctamente o que no tenga acceso a los recursos necesarios. Es importante encontrar un equilibrio adecuado entre la funcionalidad requerida y la minimización de los privilegios.

Contraseñas de texto plano

Algunas tareas programadas pueden requerir credenciales de acceso, como contraseñas, para acceder a sistemas o servicios externos. Si estas credenciales se almacenan en un archivo de texto plano o se incluyen directamente en el script, existe el riesgo de que alguien pueda leerlas con facilidad. Esta es una de las tareas programadas inseguras en Linux que podría ocurrir si un atacante obtiene acceso no autorizado al sistema o si hay problemas de seguridad en el servidor de almacenamiento. Para evitar este riesgo, se recomienda utilizar herramientas como el keyring de Linux o el uso de archivos de configuración protegidos por permisos adecuados y encriptados.

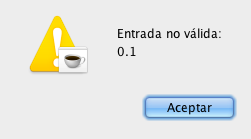

Entrada no validada

Si una tarea programada permite la entrada de datos del usuario sin realizar una validación adecuada, puede abrir la puerta a ataques de inyección de código. Por ejemplo, si un script toma argumentos o parámetros de un usuario y no se validan correctamente, un atacante podría aprovechar esto para inyectar comandos maliciosos en la tarea y ejecutarlos con los privilegios de la tarea programada. Para mitigar este riesgo, es importante implementar mecanismos de validación y sanitización de la entrada, como verificar que los datos cumplan con un formato específico o utilizar funciones de escape adecuadas.

Ejecución de comandos peligrosos

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAl configurar tareas programadas, es importante tener cuidado con los comandos o scripts que se ejecutan. Si una tarea programada ejecuta comandos peligrosos o scripts no confiables, esto puede resultar en vulnerabilidades de seguridad, lo que induciría a una de las tareas programadas inseguras en Linux. Por ejemplo, si una tarea ejecuta un script descargado de internet sin verificar su origen o contenido, puede abrir la puerta a la ejecución de código malicioso en el sistema. Se recomienda utilizar fuentes confiables y verificar la integridad de los scripts antes de ejecutarlos en una tarea programada.

¿Cómo limitar las tareas programadas inseguras en Linux?

Existen buenas prácticas para limitar la ejecución de tareas programadas inseguras en Linux. Veamos:

- Limitar los privilegios. Evita ejecutar tareas programadas con el usuario root, ya que esto otorga privilegios completos sobre el sistema. En su lugar, crea cuentas de usuario separadas y asigna los permisos necesarios para ejecutar las tareas específicas.

- Validación de la entrada. Asegúrate de que la entrada se ajuste a un formato específico y cumpla con las expectativas antes de procesarla. Utiliza funciones o bibliotecas de validación para verificar y sanear los datos de entrada y evitar la ejecución de comandos no autorizados o la manipulación de los datos del sistema.

- Protección de credenciales. Evita almacenar contraseñas en texto plano o incrustarlas directamente en los scripts de las tareas programadas. En su lugar, utiliza herramientas como el keyring de Linux para almacenar de forma segura las credenciales necesarias.

- Registros y monitoreo. Configura la salida de las tareas programadas para que se registre en archivos de registro específicos y utiliza herramientas como el registro del sistema (syslog) para centralizar y analizar los registros.

- Pruebas exhaustivas.

¿Quieres seguir aprendiendo?

Ahora que has conocido algunas de las tareas programadas inseguras en Linux, puedes dar el siguiente paso y seguir formándote de manera íntegra en intensiva en todos los ámbitos de la seguridad informática. Si buscas convertirte en un gran experto IT en pocos meses, nuestro Ciberseguridad Full Stack Bootcamp es ideal para ti. Con nuestra metodología propia, aprenderás todo lo necesario a nivel tanto teórico como práctico para impulsar tu carrera y destacar en el sector. ¡Entra ya mismo para pedir información y transforma tu futuro!