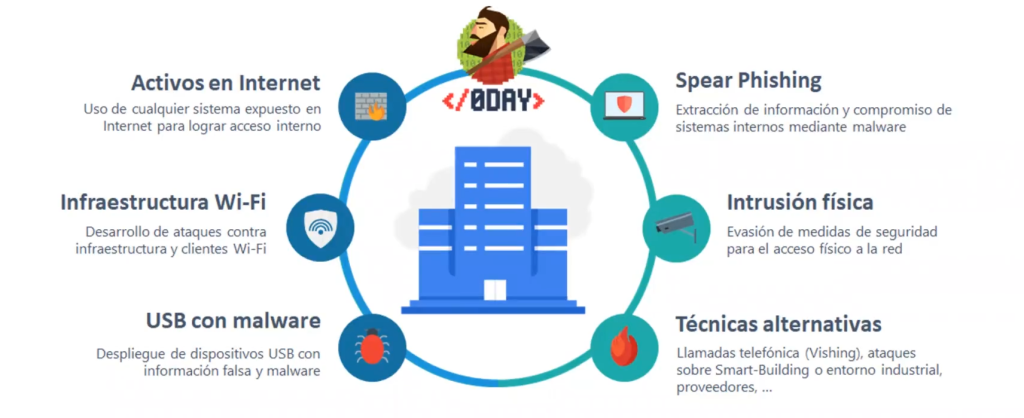

Los vectores de acceso en un ejercicio Red Team son los puntos de entrada o vulnerabilidades que un atacante podría utilizar para acceder a un sistema o red. Estos vectores pueden explotarse mediante técnicas de hacking y pueden incluir vulnerabilidades en el software, debilidades en las contraseñas, errores de configuración o puertos abiertos, entre otros.

Veamos algunos de los vectores de acceso en un ejercicio de Red Team.

Vectores de acceso en un ejercicio Red Team

Los vectores de acceso en un ejercicio Red Team son una parte importante del análisis de vulnerabilidades y pruebas de penetración, ya que identificar estos puntos de entrada potenciales puede ayudar a los defensores a cerrar las brechas de seguridad antes de que un atacante real las explote.

Estos equipos también pueden utilizar herramientas de escaneo y evaluación de vulnerabilidades para identificar y evaluar los vectores de acceso de una red o sistema.

Veamos algunos de esos vectores de acceso en un ejercicio Red Team:

Activos en internet

En el contexto de los vectores de acceso en un ejercicio Red Team, los activos en internet se refieren a cualquier recurso o componente que una organización tenga en línea y que pueda ser potencialmente objetivo de un ataque cibernético.

Infraestructura wifi

La infraestructura wifi es uno de los vectores de acceso en un ejercicio Red Team y hace referencia a todos los componentes y dispositivos involucrados en una red inalámbrica. Esto incluye los puntos de acceso (access points o AP) y los dispositivos de cliente (como teléfonos móviles, tabletas, ordenadores portátiles y otros dispositivos conectados a la red), así como los protocolos y tecnologías utilizados para transmitir datos de forma inalámbrica.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLa infraestructura wifi, como uno de los vectores de acceso en un ejercicio Red Team, puede ser un objetivo crítico para el atacante, ya que es una puerta de entrada a la red y puede permitir el acceso no autorizado a los sistemas y datos críticos de la organización.

USB con malware

Un USB con malware dentro de los vectores de acceso en un ejercicio Red Team es un dispositivo USB que contiene código malicioso diseñado para infectar sistemas informáticos y realizar actividades maliciosas en ellos. Este tipo de dispositivo puede utilizarse en un ejercicio de Red Team para simular un ataque en el que un atacante malintencionado introduce un dispositivo infectado en la red de una organización, con el fin de comprometer la seguridad de la misma.

El malware que se encuentra en un USB puede tener diferentes formas y funcionalidades, dependiendo de los objetivos del atacante.

Spear phising

El spear phishing, como uno de los vectores de acceso en un ejercicio Red Team, es una técnica de ataque de ingeniería social que busca engañar a un grupo específico de usuarios en una organización, para que proporcionen información confidencial o hagan clic en un enlace malicioso. A diferencia del phishing tradicional, que se dirige a una audiencia masiva, el spear phishing se dirige a usuarios específicos y se personaliza para parecer más convincente y auténtico.

En un ejercicio de vectores de acceso en un ejercicio Red Team, el objetivo del spear phishing es evaluar la resistencia de una organización a este tipo de ataques y determinar si los usuarios de la organización están capacitados para detectar y evitar este tipo de amenazas.

Intrusión física

La intrusión física es otro de los vectores de acceso en un ejercicio Red Team. Se trata de una técnica en la que el atacante intenta ingresar físicamente en una instalación o ubicación, donde se encuentra la red o sistema informático que se quiere atacar. Esta técnica puede involucrar la manipulación de cerraduras, sensores de movimiento, cámaras de seguridad, etc., con el fin de acceder a una red o sistema informático que se encuentra detrás de una barrera física.

Técnicas alternativas

Existen otras técnicas alternativas que sirven como vectores de acceso en un ejercicio Red Team, como son las llamadas telefónicas (vishing), ataques sobre Smart-Building o entorno industrial, proveedores…

Ya hemos visto algunos de los vectores de acceso en un ejercicio Red Team. Si te gustaría seguir aprendiendo para convertirte en todo un experto de la seguridad informática, entra ya en el Bootcamp de Ciberseguridad. Gracias a esta formación de alta intensidad, te formarás a nivel teórico y práctico con la guía de profesionales en el mundillo IT para destacar en el mercado laboral en pocos meses. ¡Solicita ya mismo más información y da el paso que transformará tu futuro!