¿Sabes cómo hacer un ataque de fuerza bruta con Burp Suite? Este tutorial sobre cómo hacer un ataque de fuerza bruta con Burp Suite está hecho con fines académicos. El propósito de la técnica que te enseñaremos a continuación es encontrar vulnerabilidades de forma autorizada en aplicaciones web con el fin de reportarlas.

Un ataque de fuerza bruta en ciberseguridad es un proceso para adivinar contraseñas y nombres de usuario de manera automática. La técnica consiste en hacer miles de pruebas de ensayo y error hasta encontrar los valores correctos de una credencial. En auditorías de seguridad, es importante probar este tipo de ataques, para encontrar vulnerabilidades de inicio de sesión en la aplicación y evitar la suplantación de identidad de los usuarios.

En este post, te enseñaremos un método para ejecutar este ataque en un entorno virtual de práctica de hacking web. De este modo, aprenderás esta técnica de hacking sin poner en riesgo la seguridad de ninguna aplicación real. A continuación, te explicaremos cómo hacer un ataque de fuerza con Burp Suite en un entorno de práctica llamado Web For Pentester.

Ataque de fuerza bruta con Burp Suite

Preparación

Lo primero que debes hacer para este ejercicio es instalar dos máquinas virtuales en tu software de virtualización de preferencia, como VMware, VirtualBox o KVM:

- La primera máquina virtual debe tener la última versión de Kali Linux instalada. Si aún no tienes un ordenador virtual con Kali, visita nuestro tutorial sobre cómo instalar uno.

- La segunda es una máquina virtual deliberadamente vulnerable, desarrollada por Rapid7, llamada Metasploitable 2.

Una vez cuentes con estas dos máquinas virtuales, puedes pasar a la siguiente fase para ejecutar un ataque de fuerza bruta con Burp Suite.

Paso a paso

Para hacer un ataque de fuerza bruta con Burp Suite:

- Abre tu máquina Metasploitable 2 y ejecuta en la terminal el comando «ifconfig» para averiguar su dirección IP. Para este ejemplo, supondremos que la dirección IP de la máquina Metasploitable 2 será:

192.168.175.130

- Ahora, dirígete a la máquina virtual con Kali Linux y abre el programa Burp Suite, que viene preinstalado con el sistema operativo. En él, abre la pestaña Proxy y, allí, presiona el botón «Open browser«.

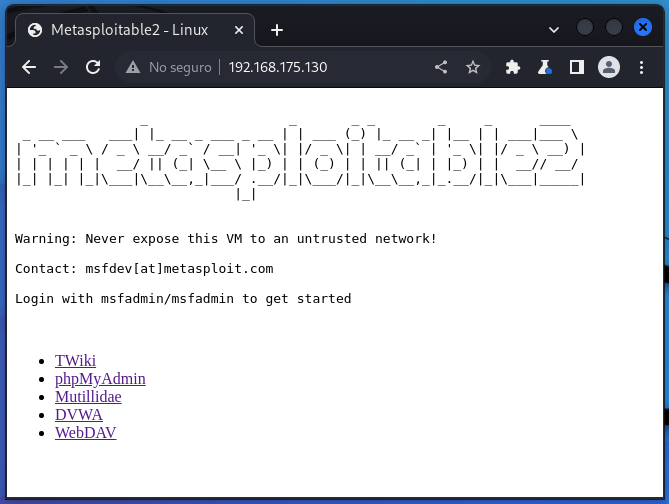

- Verás que se abre la ventana de un navegador propio de Burp Suite, con un icono de Google Chrome de color azul. Ingresa la dirección IP de Metasploitable 2, es decir: 192.168.175.130. Después, presiona enter para acceder a su servidor.

- En este punto, verás la siguiente ventana y, para hacer este ejercicio, haz clic en el link de la página que dice DVWA.

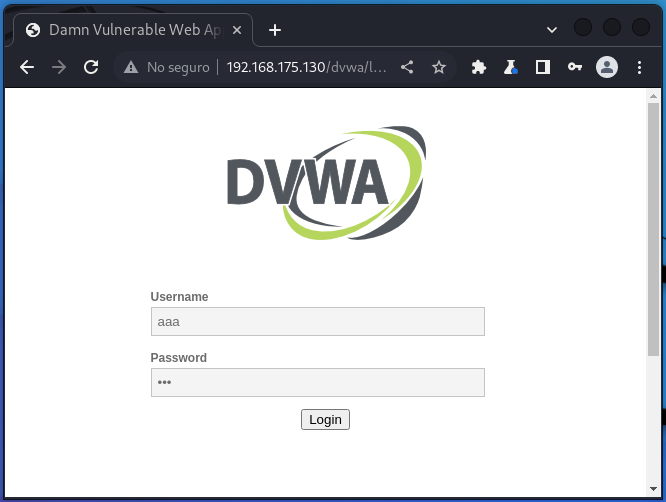

- Ahora, regresa a la ventana de Burp Suite y, en la pestaña Proxy, enciende la opción «Intercept is on». Después, ve al navegador e ingresa unos valores de nombre de usuario y contraseña aleatorios en la página de inicio de sesión de DVWA del siguiente modo:

- En este ejemplo, hemos ingresado los valores:

- Nombre de usuario: aaa

- Contraseña: bbb

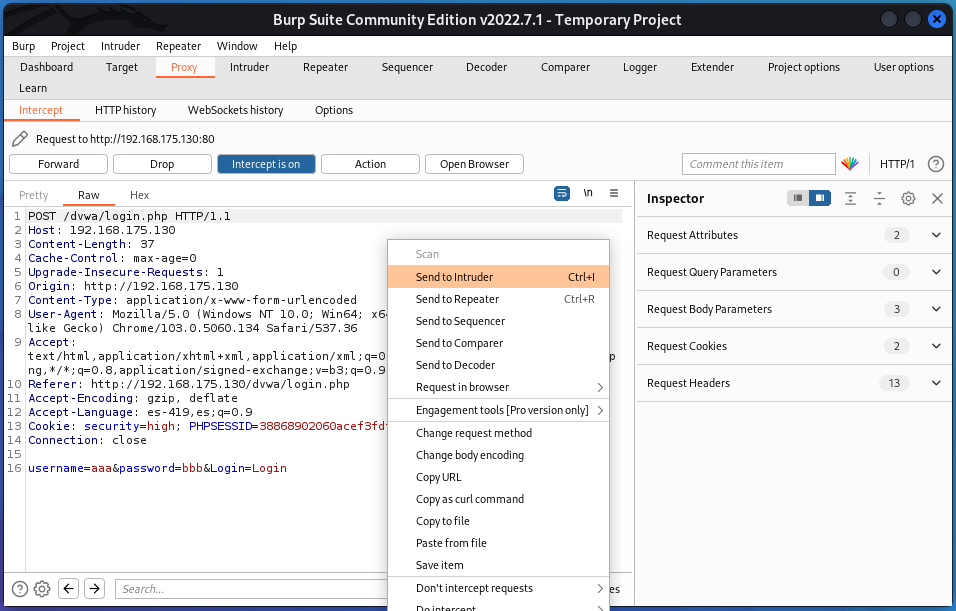

- Una vez hayas escrito los valores y presionado enter, vuelve nuevamente a la ventana de Burp Suite. Allí, en la pestaña de Proxy, haz clic derecho sobre la petición interceptada y escoge la opción «Send to Intruder«.

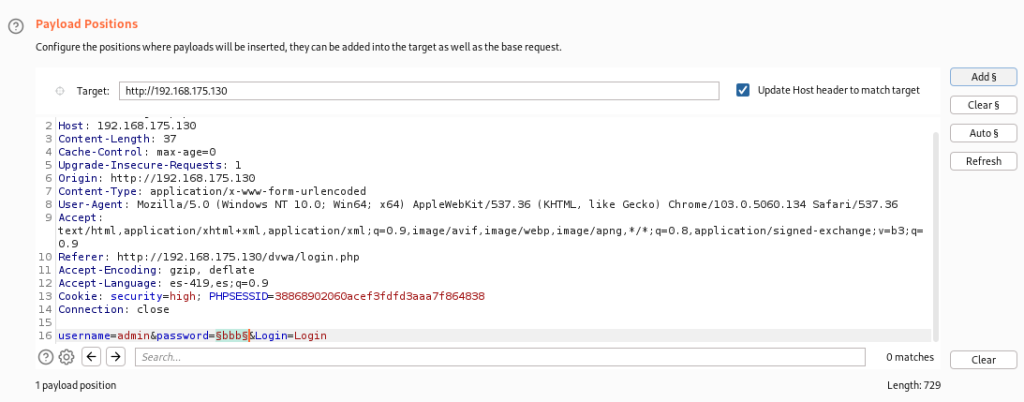

- Ahora, en Burp Suite, dirígete a la pestaña Intruder y, luego, a la opción Positions, que te mostrará todos los inputs posibles de la página resaltados en verde. Para deseleccionarlos, haz clic en el botón «Clear».

- Después, modificaremos la petición. En el campo «username», ingresaremos el valor «admin» (que sabemos que es el nombre de usuario de DVWA por defecto). Seleccionaremos el campo password de nuevo con el botón add, lo cual se verá de la siguiente forma:

- Notarás que el valor de «username» ha acabado siendo «admin» y que el valor de «password», que es «bbb», ha quedado resaltado en verde y con dos símbolos a sus lados.

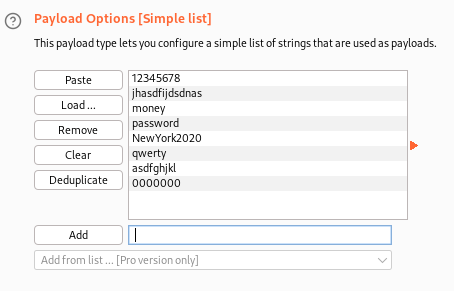

- Hecho esto, iremos a la pestaña Payload, dentro del Intruder. Allí, en la sección «Payload Options [ Simple list]» agregaremos todas las palabras de diccionario que queramos probar en el input de la contraseña, por ejemplo:

- Con la versión profesional de Burp Suite, puedes agregar listas de diccionario, que puedes descargar en repositorios de GitHub como SecLists.

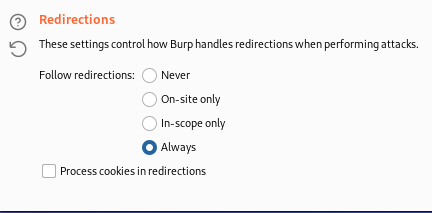

- Antes de ejecutar el ataque, es muy importante que vayas a la pestaña Options y, en la sección de «Redirections», actives la opción «Always».

- Finalmente, para ejecutar el ataque de fuerza bruta con Burp Suite, regresa a la pestaña de Payload y haz clic en el botón «Start attack«.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAhora sabes cómo hacer un ataque de fuerza bruta con Burp Suite. Si quieres tener clases en vivo sobre hacking web con profesores expertos, inscríbete a nuestro Ciberseguridad Full Stack Bootcamp y especialízate en tan solo 7 meses. ¡No sigas esperando y únete ya!