¿Sabes en qué consiste el proceso denominado hashes mediante spoofing en red de servicios? En este artículo te explicamos tanto el procedimiento como qué significan dichos conceptos.

Hashes mediante spoofing en red de servicios

Para entender cómo funcionan los hashes mediante spoofing en red de servicios, primero debemos ver cómo funcionan los conceptos de hashes y spoofing en red de servicios.

¿Qué es el spoofing en red de servicios?

El spoofing en red de servicios es una técnica utilizada por los atacantes para suplantar la identidad de un sistema, dispositivo o usuario en una red con el objetivo de engañar a otros y obtener acceso no autorizado o realizar acciones maliciosas.

En el contexto del spoofing en red de servicios hay varios tipos comunes de ataques:

- IP Spoofing. El IP Spoofing implica falsificar la dirección IP de origen en un paquete de red. Un ejemplo común de IP Spoofing es el ataque de denegación de servicio distribuido (DDoS), donde múltiples dispositivos comprometidos envían tráfico malicioso a un objetivo utilizando direcciones IP falsificadas. Esto dificulta la identificación del origen real del ataque y la mitigación del mismo.

- DNS Spoofing. Además del envenenamiento de caché DNS, otro ejemplo de DNS Spoofing es el ataque de suplantación de sitio web. En este caso, un atacante crea un sitio web falso que se parece al sitio legítimo de una empresa, como un banco o una tienda en línea. Luego, mediante técnicas de DNS Spoofing, redirige el tráfico de los usuarios legítimos hacia su sitio web falso, donde puede recopilar información confidencial, como credenciales de inicio de sesión.

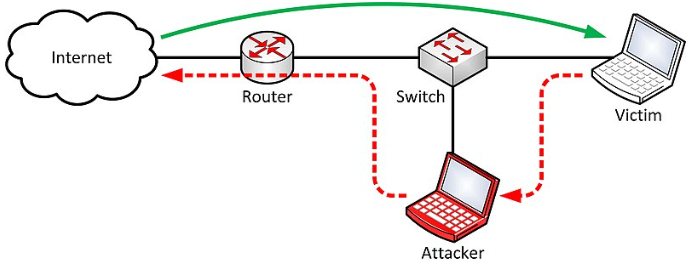

- ARP Spoofing. Un ejemplo adicional de ARP Spoofing es el ataque de redirección de tráfico. Aquí, un atacante manipula las tablas ARP de los dispositivos en una red local para redirigir el tráfico destinado a un dispositivo específico a través de su propio equipo. Esto le permite al atacante interceptar y examinar el tráfico en busca de información sensible, como contraseñas o datos confidenciales.

- Spoofing de correos electrónicos. Este tipo de ataque implica falsificar la dirección de correo electrónico de un remitente legítimo para engañar al destinatario y hacer que realice acciones no deseadas. Por ejemplo, un atacante puede enviar correos electrónicos de phishing, que parecen provenir de un servicio conocido o de una organización de confianza, y solicitarle al destinatario que proporcione información confidencial o haga clic en enlaces maliciosos.

- Caller ID Spoofing. En este caso, los atacantes falsifican el número de teléfono que aparece en la pantalla de identificación de llamadas de la víctima para hacerse pasar por otra persona o entidad confiable. Esto se utiliza en ataques de estafa telefónica, donde los estafadores intentan engañar a las personas para que divulguen información personal o realicen transferencias de dinero.

¿Cómo funcionan los hashes mediante spoofing en red de servicios?

En el contexto de los hashes mediante spoofing en red de servicios, el uso de hashes generalmente no está directamente relacionado con el ataque en sí, sino más bien con la integridad y la autenticación de los datos transmitidos en la red. Aun así, los hashes pueden desempeñar un papel importante en la protección contra ciertos tipos de ataques de spoofing de red.

Veamos uno de los escenarios. En la comunicación en red, es común que los sistemas utilicen hashes criptográficos para verificar la integridad de los datos transmitidos. Por ejemplo, cuando se envían archivos o mensajes a través de una red, se puede calcular un hash de los datos y enviarlo junto con los datos. El receptor puede volver a calcular el hash de los datos recibidos y compararlo con el valor hash enviado originalmente. Si los hashes coinciden, esto indica que los datos no se han modificado en tránsito.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEn el caso de los hashes mediante spoofing en red de servicios, un atacante podría intentar interceptar y modificar los datos en la red sin ser detectado.

Ahora que sabes cómo funcionan los hashes mediante spoofing en red de servicios, puedes seguir aprendiendo sobre cómo proteger tus sistemas con distintas herramientas. Para ello, te invitamos a formar parte de nuestro Bootcamp Ciberseguridad. Con la guía de esta formación de alta intensidad y el acompañamiento de nuestros profesores expertos, aprenderás todo lo necesario para destacar en el mercado laboral IT a nivel tanto teórico como práctico. ¡Accede ahora para solicitar información y atrévete a cambiar tu vida en cuestión de meses!