Si estás aprendiendo sobre ciberseguridad, debes familiarizarte con qué es la escalada de privilegios y saber cómo evitar que un atacante lo logre.

Usualmente, los hackers maliciosos envían ataques en cadena, que permiten avanzar en los permisos que otorga la máquina a los usuarios.

Por lo tanto, es necesario configurar los sistemas de tal forma que sea imposible o muy difícil para un tercero obtener acceso a los privilegios elevados del sistema.

En este post, te explicaremos qué es la escalada de privilegios y para qué sirve en ciberseguridad.

En ciberseguridad, existen diferentes tipos de ataques que un hacker malicioso puede realizar. Dentro de ellos hay tres grandes categorías:

- Ataques al sistema operativo.

- Ataques a errores de configuración.

- Ataques a aplicaciones web, móviles y para ordenadores ( escalar privilegios desde www-data ).

La técnica de la que hablaremos en este post pertenece a la segunda categoría de los diferentes tipos de ciberataques que hay.

¿Qué es la escalada de privilegios?

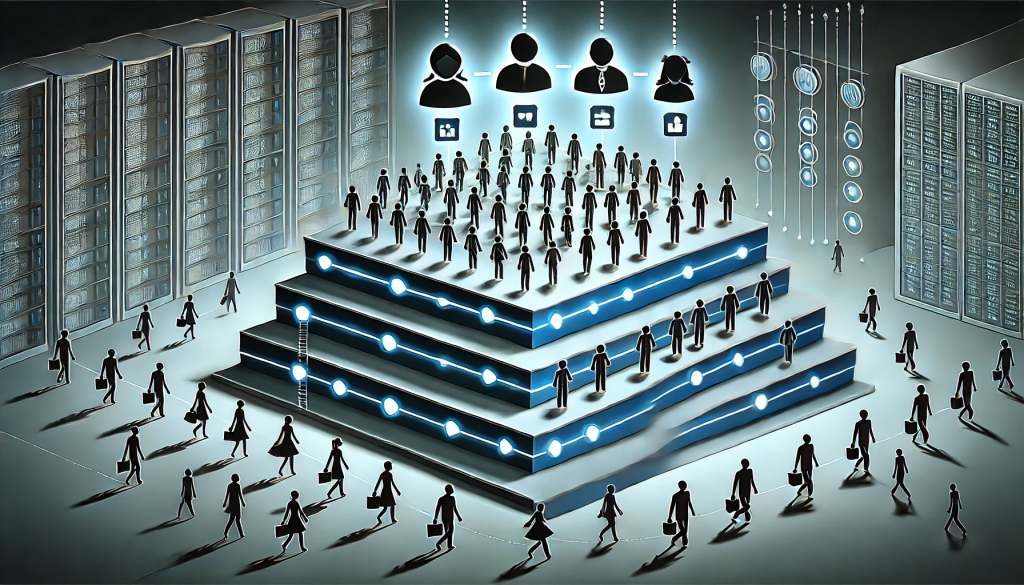

Un ataque de escalada de privilegios o elevación de privilegios es aquel que busca o consigue acceso a un usuario con permisos de administrador (root) en el sistema de una organización. Esto se logra a partir de la explotación de vulnerabilidades, que el atacante debe primero encontrar por medio de un meticuloso proceso de investigación sobre su objetivo.

Existen dos tipos principales de escalada de privilegios:

- Escalada horizontal: en esta el atacante accede a cuentas con privilegios similares con el fin de explotar debilidades de autentificación, autorización o configuración de redes.

- Escalada vertical: el atacante busca obtener acceso a las cuentas con los privilegios más altos, tipo cuentas de admin o root; para conseguir el control total del sistema.

Para que un atacante consiga una escalada de privilegios, primero debe cumplir con una serie de pasos. Adicionalmente, cabe recordar que tener una ciberseguridad debidamente configurada evitará los ataques de este tipo. Sin embargo, lo primero que debe hacer un ciberatacante para llegar a escalar privilegios en un sistema es investigar qué fallos tiene.

Data gathering

Para ello, existen diferentes herramientas que le permitirán obtener información. Algunas de ellas son más intrusivas que otras, pero, finalmente, la cantidad de datos que obtenga también depende de cómo de bien protegido esté el sistema.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEl atacante puede recoger información por medio de herramientas de OSINT, es decir, Inteligencia de Fuentes Abiertas, o puede llegar a escanear los puertos de una red, lo cual podría ser ilegal. No obstante, cuantas más herramientas aplique y más datos recolecte, más vectores de ataque tendrá un hacker.

Después de recoger datos sobre el sistema, el hacker tiene la opción de evaluar e investigar qué debilidades presenta la tecnología del software. Existen bases de datos y foros donde se pueden encontrar todas las vulnerabilidades públicas y, de este modo, un investigador puede saber cómo atacar a su objetivo.

Los programas para aprovecharse de estos fallos de seguridad se llaman exploits y los ciberdelincuentes también pueden conseguirlos o elaborarlos. Una vez logran que la víctima ejecute el exploit, este desencadenará una serie de códigos maliciosos cuyo objetivo puede ser obtener permisos y convertirse en un usuario con privilegios.

Prevención y mitigación de la escalada de privilegios

Para evitar y controlar este tipo que ataques se recomiendan las siguientes medidas:

- Principio de mínimo privilegio: es importante otorgar a los usuarios solo aquellos permisos les son indispensables para realizar sus tareas.

- Gestión de accesos y control de usuarios: resulta vital implementar políticas que aseguren el uso de contraseñas fuertes y, además, protocolos con autenticaciones de múltiples factores.

- Actualizaciones y parches de seguridad: mantener todos los sistemas y aplicaciones al día los parches de seguridad.

- Auditorías de seguridad y pruebas de penetración: es recomendable establecer planes frecuentes y constantes para la evaluación e identificación de vulnerabilidades.

- Monitoreo y detección: existen herramientas especializadas en la detección de intrusos (IDS) como Snort y Suricata; así como plataformas y paquetes para eficientes para el monitoreo de actividades sospechosas como Splunk y el ELK Stack.

Ejemplos reales de escalada de privilegios

Estos ataques son bastante comunes. Un ejemplo reciente es el cometido por Arion Kurtaj, un joven de 18 años, a Uber, Revolut y GTA VI, quien por medio de técnicas de ingeniería social y escalada de privilegios, logró infiltrarse en los sistemas, acceder a datos sensibles y causar enormes pérdidas para las empresas.

Otro ataque relevante es el ataque a SolarWinds en 2020, una de las escaladas de privilegios más sofisticadas de la historia, esta afectó empresas y agencias gubernamentales en todo el mundo, incluso afecto la sede del Departamento de Defensa de los Estados Unidos conocida como el Pentágono.

El aumento de ciberataques es una tendencia actual; cada vez es más frecuente escuchar noticias de ataques a gran escala que combinan múltiples técnicas, incluyendo la escalada de privilegios, para lograr sus objetivos. Por esto, la educación y los profesionales especializados en ciberseguridad son unas de las demandas más notables del mundo actual.

Ahora que sabes qué es la escalada de privilegios en ciberseguridad, puedes seguir aprendiendo y especializarte en menos de 7 meses gracias a nuestro Bootcamp de Ciberseguridad. A través de la teoría y la práctica de cada módulo, conseguirás transformarte en todo un experto. ¡No esperes más e inscríbete ya!