¿Sabes qué es Metasploitable y para qué se utiliza en ciberseguridad? ¿Qué versiones existen y qué diferencias hay entre ellas?

Las máquinas virtuales se utilizan en diferentes ámbitos de la programación. En ciberseguridad, principalmente se utilizan para fines de hacking ético y análisis de muestras de aplicaciones o archivos maliciosos. En el hacking ético o pentesting, las máquinas virtuales se usan para simular ciberataques de forma realista y segura. Normalmente, tareas como detectar vulnerabilidades o explotarlas se llevan a cabo desde una máquina virtual hospedada en un ordenador real.

Ahora bien, ¿qué pensarías si te dijésemos que, en pentesting, no todas las máquinas virtuales se utilizan para hacer auditorías desde ellas? En este post, te enseñaremos un tipo de máquina virtual que se utiliza con un fin muy particular. A continuación, te explicaremos qué es Metasploitable y para qué se utiliza este entorno virtual.

¿Qué es Metasploitable?

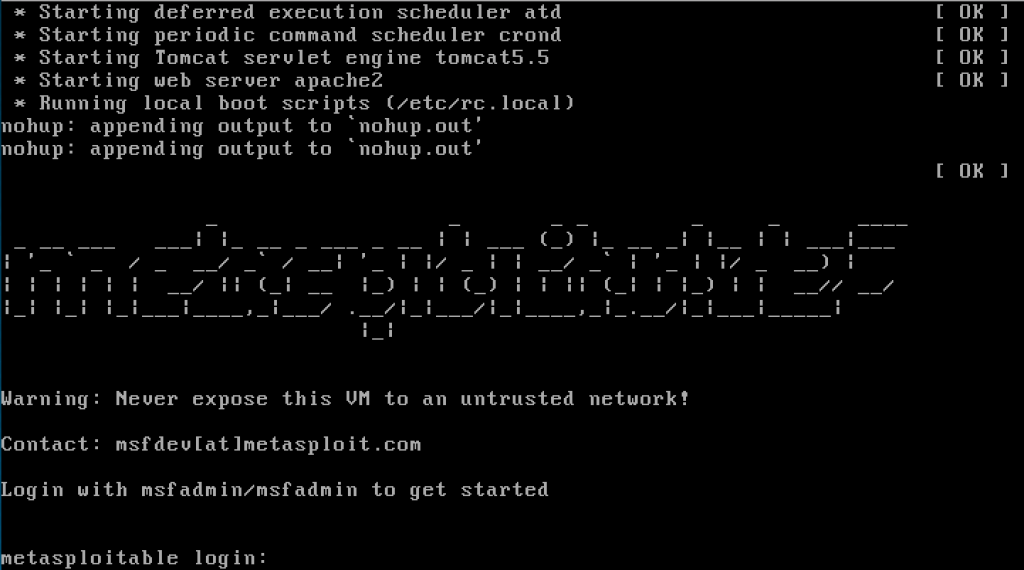

Metasploitable es una máquina virtual preconfigurada, desarrollada por la compañía de ciberseguridad Rapid7, que sirve para ejecutar prácticas de hacking ético. Es decir, metasloitable ha sido configurada de tal forma que cuenta con diferentes vulnerabilidades públicas de software. Así, los pentesters pueden practicar diferentes técnicas de hacking y cómo explotar dichas vulnerabilidades.

Actualmente, existen tres versiones de Metasploitable. La versión más reciente se conoce como metaexplotable 3 y la diferencia con las dos anteriores es la cantidad y el tipo de vulnerabilidades públicas con las que cuenta. Si quieres practicar con la mayor cantidad de vulnerabilidades conocidas posibles, te recomendamos instalar la última versión.

Vulnerabilidades de Metasploitable 3

Ya hemos visto qué es Metasploitable y la diferencia entre sus versiones. La tercera entrega de este proyecto de código abierto contiene programas con vulnerabilidades como:

- Ruby on Rails: framework para el desarrollo de aplicaciones web.

- Elasticsearch: servidor de búsqueda para bases de datos.

- MySQL: sistema para gestión de bases de datos.

- Jenkins: servidor de automatización para desarrollo de aplicaciones.

- WordPress: blogs con esta tecnología.

- Softwares de Apache: como, por ejemplo, Apache Tomcat.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaTodos estos softwares funcionan con un servidor con vulnerabilidades de Microsoft ISS y, como resultado, se obtiene un entorno virtual preciso para practicar todas tus habilidades de pentesting.

¿Qué es una vulnerabilidad?

En ciberseguridad, cuando se habla de una vulnerabilidad nos referimos a un fallo informático que pone bajo compromiso la seguridad del sistema. Es decir, se trata de un bug que le podría permitir a un atacante infiltrarse en un ordenador o una red.

Descubrir estos fallos a tiempo es importante para desarrollar soluciones o parches de seguridad antes de que los atacantes descubran la vulnerabilidad y la exploten. Un exploit es un programa diseñado especialmente para aprovechar un fallo de seguridad.

¿Qué es Metasploit?

Ahora que sabes qué es Metasploitable, si quieres aprender a instalar Metasploitable 3, visita nuestro tutorial para hacerlo.

Si estás comenzando en el mundo de la ciberseguridad, seguro que el nombre Metasploitable te sonará muy familiar. Se debe a que se inspira en un framework de explotación de vulnerabilidades llamado Metasploit, el cual se utiliza en hacking ético para simular ciberataques realistas.

Metasploit es un framework con versiones de código abierto y de pago, que reúne un gran conjunto de herramientas para ejecutar diferentes procesos de explotación de vulnerabilidades. La versión gratuita de Metasploit funciona con vulnerabilidades públicas, es decir, que ya han sido reportadas en el pasado. Por eso, funciona a la perfección con metaspotable , que incluye la mayor cantidad de estos fallos posibles.

Si ya sabes qué es Metasploitable y cómo instalarlo, entonces ya estás preparado para comenzar a practicar hacking ético. Gracias a esta máquina virtual preconfigurada, podrás ganar práctica escaneando vulnerabilidades y explotándolas de forma controlada y segura.

Si quieres saber más sobre qué es Metasploitable y cómo practicar con esta herramienta, en KeepCoding te ofrecemos hacerlo en vivo con hackers éticos profesionales. Inscríbete a nuestro Ciberseguridad Full Stack Bootcamp y conviértete en un especialista en tan solo 7 meses. Aprende sobre pentesting, criptografía, análisis de malware y mucho más. ¿A qué sigues esperando? ¡Únete ahora!