¿Sabes qué es el spoofing en red con la herramienta Responder? Responder es una herramienta de pentesting (pruebas de penetración) desarrollada por SpiderLabs. Esta herramienta está diseñada para ayudar en la evaluación de la seguridad de redes y sistemas.

Responder se enfoca principalmente en técnicas de ataque relacionadas con protocolos de red, como SMB (Server Message Block) y otros protocolos de autenticación. La herramienta se utiliza para llevar a cabo ataques de tipo man-in-the-middle y recopilar información confidencial, como contraseñas o hashes de contraseñas en entornos de red.

Spoofing en red con la herramienta Responder

Para poder entender el spoofing en red con la herramienta Responder debemos entender dichos conceptos por separado. Veamos:

¿Qué es el spoofing en red?

El spoofing en redes es una técnica en la que un atacante falsifica información o se hace pasar por otra entidad legítima en una red. Esta técnica se utiliza con diversos propósitos, como eludir la autenticación, engañar a los usuarios o realizar actividades maliciosas.

El objetivo principal del spoofing en redes es engañar a los sistemas y usuarios para que crean que están interactuando con una fuente confiable, cuando en realidad están interactuando con el atacante. Algunos tipos comunes de spoofing en redes son:

- Spoofing de dirección IP: consiste en modificar la dirección IP de origen en los paquetes de red para hacer que parezca que provienen de una fuente legítima. Esto le permite al atacante evadir la detección o falsificar la identidad de un dispositivo o sistema.

- Spoofing de dirección MAC: implica falsificar la dirección MAC (Media Access Control) de una tarjeta de red para hacer que un dispositivo parezca ser otro. Esto se puede utilizar para eludir filtros de seguridad basados en direcciones MAC o para realizar ataques de suplantación de identidad en una red local.

- Spoofing de DNS: en este caso, el atacante falsifica las respuestas del servidor DNS (Domain Name System) para redirigir a los usuarios a sitios web maliciosos. Esto puede llevar a que los usuarios confíen en un sitio web falso o malicioso sin darse cuenta.

- Spoofing de ARP: el Protocolo de Resolución de Direcciones (ARP) se utiliza para asociar direcciones IP con direcciones MAC en una red local. El spoofing de ARP implica falsificar o envenenar las tablas ARP para redirigir el tráfico hacia el atacante en lugar del destinatario legítimo.

Una vez tenemos esto claro, podemos ver cómo se relaciona el spoofing en red con la herramienta Responder.

¿Qué es la herramienta Responder?

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaPara hacer spoofing en red con la herramienta Responder debemos hacer uso de esta herramienta, que fue creada por SpiderLabs, el equipo de investigación y desarrollo de Trustwave, para pentesting o pruebas de penetración.

Responder se enfoca principalmente en técnicas de ataque relacionadas con protocolos de red, como SMB (Server Message Block) y otros protocolos de autenticación, aunque también se puede hacer spoofing en red con la herramienta Responder. Esta se utiliza para llevar a cabo ataques de tipo man-in-the-middle y recopilar información confidencial, como contraseñas o hashes de contraseñas en entornos de red.

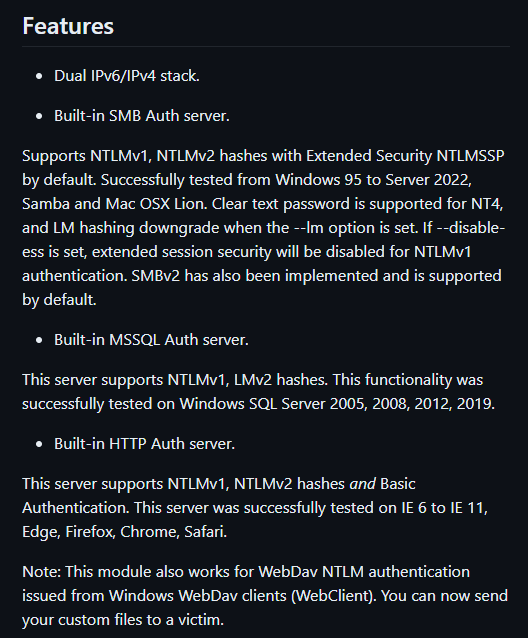

Algunas características y funcionalidades clave de Responder son:

- Captura y análisis de tráfico: puede interceptar y analizar el tráfico de red para identificar y recopilar información sensible.

- Ataques de captura de hashes NTLM: la herramienta puede aprovechar las debilidades en la autenticación NTLM (NT LAN Manager) para capturar y descifrar los hashes de contraseñas enviados a través de la red.

- Falsificación de servicios: puede falsificar servicios y responder a solicitudes de autenticación de los clientes, engañándolos para que envíen sus credenciales de autenticación al atacante.

- Modos de operación: ofrece diferentes modos de operación, como Responder Relay, que permite el reenvío de solicitudes de autenticación a servicios legítimos mientras captura las credenciales, y Responder Proxy, que actúa como un proxy para interceptar el tráfico de red.

Hacer spoofing en red con la herramienta Responder no es una de las funcionalidades principales de este programa, no obstante, es posible. Si quieres seguir aprendiendo sobre conceptos como este, sigue nuestro Ciberseguridad Full Stack Bootcamp. Con la guía de esta formación de alta intensidad y nuestros profesores expertos, aprenderás todo lo necesario tanto a nivel teórico como práctico para impulsar tu carrera en este mundillo tan demandado en muy pocos meses. ¡Accede ahora para solicitar información y atrévete a transformar tu vida!