Existen diferentes tipos de auditorías en hacking que puedes realizar en tus ejercicios para formarte en ciberseguridad. En este artículo, te mostraremos 3 tipos.

Auditorías en hacking

Las auditorías en hacking son un proceso en el que un equipo de profesionales de seguridad informática ejecuta pruebas de penetración en un sistema o red corporativa con el objetivo de identificar vulnerabilidades que puedan explotar los atacantes malintencionados. Estas auditorías se llevan a cabo para evaluar la seguridad de la información y los sistemas informáticos de una organización y para ayudar a identificar áreas en las que pueden mejorar su postura de seguridad.

Las auditorías en hacking pueden incluir pruebas de vulnerabilidad, ingeniería social, análisis de código y pruebas de penetración para simular ataques reales y evaluar la capacidad de la organización para detectar y responder a estos ataques. También pueden ser requeridas por regulaciones o estándares de cumplimiento de la industria.

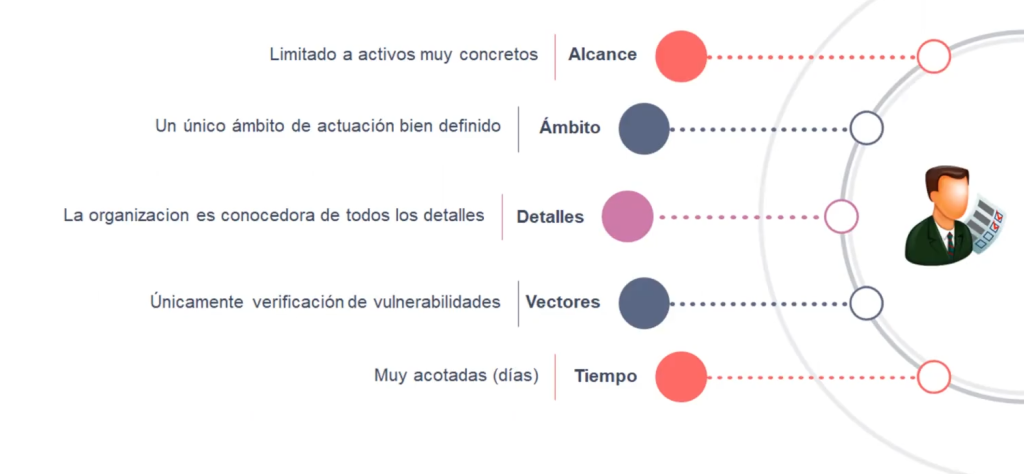

Auditoría de vulnerabilidades

Entre las diferentes auditorías en hacking se encuentra la auditoría de vulnerabilidades.

La auditoría de vulnerabilidades es un proceso de evaluación de la seguridad informática, que tiene como objetivo identificar las posibles vulnerabilidades en la infraestructura de TI de una organización. Esta auditoría se lleva a cabo para evaluar la seguridad de la información y los sistemas informáticos de una organización, así como para ayudar a identificar áreas en las que pueden mejorar su postura de seguridad.

Durante la auditoría de vulnerabilidades se realiza una revisión exhaustiva de los sistemas, aplicaciones y dispositivos de red existentes para identificar posibles debilidades y vulnerabilidades que los atacantes malintencionados podrían explotar. Aquí se pueden incluir errores de configuración en los sistemas, aplicaciones o dispositivos de red, contraseñas débiles o falta de actualizaciones de seguridad, entre otros.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaUna vez identificadas las vulnerabilidades, se le proporciona a la organización un informe detallado de las vulnerabilidades encontradas, su impacto potencial y las recomendaciones para corregir las vulnerabilidades. La auditoría de vulnerabilidades es un paso crítico para mejorar la seguridad y proteger la información de la organización contra posibles amenazas y ataques maliciosos.

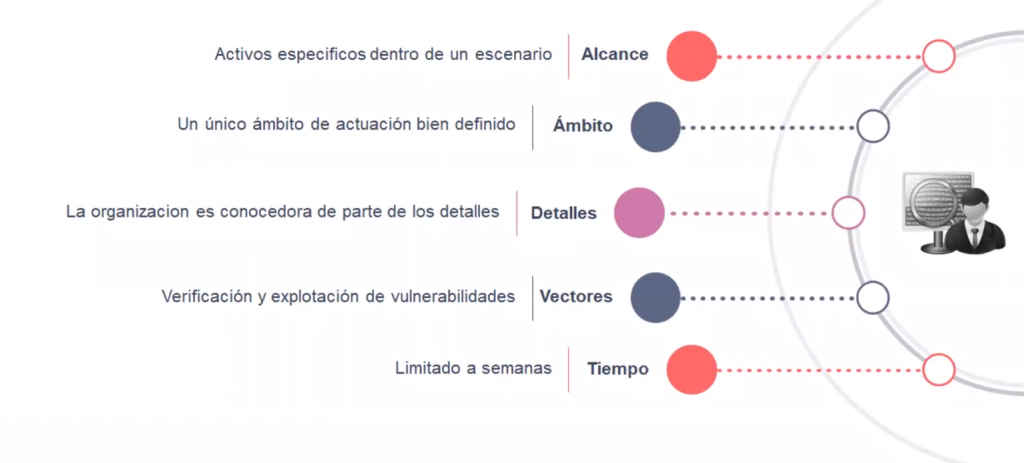

Test de intrusión

Dentro de las diferentes auditorías en hacking, se encuentra el test de intrusión, también conocido como pentest o penetration test. Este es un proceso que consiste en evaluar los sistemas de información y la red de una organización al simular un ataque para encontrar vulnerabilidades que le permitirían a potenciales atacantes robar información o afectar a los activos de la misma. Este proceso se lleva a cabo a través de una simulación controlada de ciberataques con el fin de hallar y reportar las vulnerabilidades en el sistema informático. Estas vulnerabilidades son fallos de seguridad que abarcan desde el factor humano hasta los errores de programación.

En estos procesos se ponen a prueba la fortaleza de los mecanismos de seguridad, lo acertado de sus configuraciones y la concienciación de técnicos y usuarios en la seguridad del sistema en el que operan.

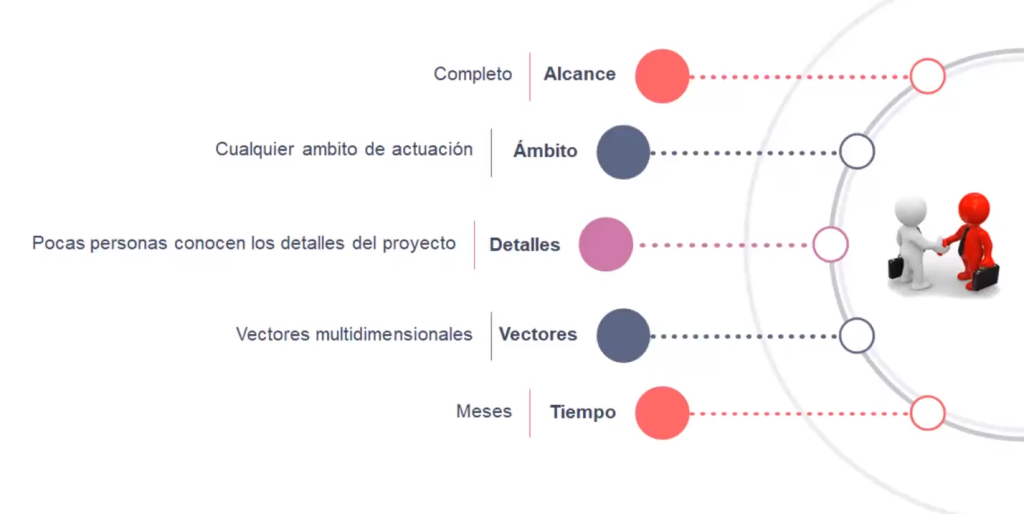

Ejercicio Red Team

Dentro de las auditorías en hacking, un ejercicio Red Team es la simulación de un ataque informático dirigido, que se realiza para evaluar la capacidad de seguridad de una organización y su infraestructura. Este tipo de ejercicio implica la creación de un equipo de atacantes, conocido como Red Team, que utiliza las mismas técnicas, tácticas y procedimientos que un atacante real. El objetivo principal de este tipo de ejercicio es poner a prueba los sistemas de seguridad de la organización y su capacidad para detectar, prevenir y responder ante un ataque.

Durante un ejercicio Red Team, el equipo de atacantes imita a un adversario real, con el objetivo de comprometer los principales activos de la organización, como los sistemas, servidores, aplicaciones, datos y redes. El Red Team en las auditorías en hacking utiliza una variedad de herramientas, técnicas y métodos para detectar vulnerabilidades y explotarlas, con el objetivo de obtener acceso no autorizado a los sistemas de la organización.

El ejercicio Red Team se lleva a cabo en varias etapas, que incluyen la planificación, la fase de reconocimiento, la fase de explotación y la fase de informe.

Ya hemos visto qué tipos de auditorías en hacking existen. Si te gustaría seguir aprendiendo para convertirte en todo un experto de la seguridad informática, entra ya en el Ciberseguridad Full Stack Bootcamp. Gracias a esta formación intensiva e íntegra, te formarás a nivel teórico y práctico con la guía de profesionales en el mundillo para destacar en el mercado laboral IT en cuestión de meses. ¡Pide ya mismo más información y da el paso que transformará tu futuro!